Οι παρακάτω πληροφορίες είναι υπό αναθεώρηση. Συνεπώς συντακτικά και ορθογραφικά λάθη καθώς και πεπαλαιωμένες πληροφορίες είναι πιθανό να υπάρχουν. Νεότερη έκδοση των παρακάτω θα κυκλοφορήσει σύντομα. Προς το παρόν όλες οι πληροφορίες θα είνα συμπυκνωμένες σε ένα post. Αργότερα με τη νεότερη έκδοση, θα χωριστούν σε κατηγορίες και σε περισσότερα posts για καλύτερη αναζήτηση και ανάγνωση.Διορθώσεις/σχόλια/προτάσεις είναι ευπρόσδεκτα. Για επικοινωνία μπορείτε είτε να αφήσετε ένα σχόλιο στο blog είτε να επικοινωνήσετε στο mail echØ@espiv.net . Σε περίπτωση που θέλετε να επικοινωνήσετε κρυπτογραφημένα, το public key του mail μπορεί να βρεθεί σε κάποιον public key server όπως π.χ το pgp.mit.edu. To id του public key είναι E695330C.

antiforensics project team

Περιεχόμενα

Χρήσιμες Πληροφορίες

Παρακολουθήσεις κινητών τηλεφώνων

Pc related antiforensics

Metadata

Ίχνη στο δίσκο

Ίχνη του λειτουργικού συστήματος

Ασφάλεια αρχείων

Δικτυακά ίχνη

Ενώνοντάς τα όλα μαζί

Επίλογος

Technology related forensics and anti-forensics

Ίχνη που σχετίζονται με τεχνολογία τα οποία μπορεί να αξιοποιήσει η σήμανση

Forensics is the preservation, identification, extraction, documentation and interpretation of computer data as evidence

Antiforensics attempts to negatively affect the existence, amount and/or quality of evidence from a crime scene, or make the analysis and examination of evidence diffucult or impossible to conduct

Αυτά που θα πούμε παρακάτω, σε καμία περίπτωση δεν πρέπει να θεωρηθούν σενάρια επιστημονικής φαντασίας. Πολλά από αυτά που βλέπουμε σε ταινίες και τα θεωρούμε απίστευτα, υπάρχουν στα χέρια του στρατού εδώ και χρόνια. Επειδή σε ότι αφορά θέματα τεχνολογίας, ο στρατός και το κράτος γενικότερα έχουν το πάνω χέρι (μην ξεχνάμε ότι το internet το εφήυρε ο στρατός και μετά από κάποια χρόνια δόθηκε στο κοινό), καλό είναι να γνωρίζουμε πως πρέπει να χρησιμοποιούμε διάφορα τεχνολογικά προϊόντα (όπως κινητά και υπολογιστές) καθώς η άγνοια των μειονεκτημάτων τέτοιων συσκευών, μόνο εναντίον μας μπορεί να στραφεί. Όλα όσα θα ειπωθούν παρακάτω είναι πραγματικά και όχι υποθετικά και είναι τεχνογνωσία η οποία υπάρχει εδώ και χρόνια και όχι κάτι καινούριο. Δε θα μπούμε στη διαδικασία να αναλύσουμε το αν υπάρχει το τεράστιο δίκτυο παρακολούθησης που ακούει στο όνομα echelon. Θα περιγράψουμε πράγματα τα οποία είναι ήδη γνωστά.

Σκοπός λοιπόν των παρακάτω, δεν είναι να τρομοκρατηθούμε, αλλά να μεταφερθεί κάποια γνώση, η χρήση της οποίας θα μπορεί να βοηθήσει κάποιον κόσμο στο να κινηθεί ανάλογα, και για κάθε ενέργεια του να γνωρίζει τους κινδύνους και το ρίσκο που ενυπάρχουν σε κάποια θέματα, καθώς και ποιες λύσεις ή κατευθύνσεις μπορεί να ακολουθήσει ώστε να ελαχιστοποιήσει τους κινδύνους αυτούς. Είναι βασικό αν κάποιος θέλει να κάνει κάποια πράγματα να γνωρίζει πως θα μπορέσει να τα υλοποιήσει με τη μέγιστη δυνατή ασφάλεια. Και φυσικά από εκεί και πέρα είναι στην ευχέρεια του καθενός το αν θα ακολουθήσει τις λύσεις και τις συμβουλές που προτείνονται εδώ, οι οποίες σε καμία περίπτωση δεν πρέπει να θεωρηθούν ως “απόλυτη λύση”. Σκοπός είναι να αναλυθούν κάποια ζητήματα, να αναλυθούν σύντομα τα προβλήματα ασφάλειας, καθώς και το πως μπορούν να αντιμετωπιστούν, και στη συνέχεια ο αναγνώστης να κάνει τις προσωπικές του επιλογές. Οι λύσεις που παρουσιάζονται εδώ σε κάποια σημεία μπορεί να φαίνονται παρανοϊκές. Είναι. Από εκεί και πέρα ο καθένας μπορεί να επιλέξει το πόσο παρανοϊκός θα γίνει. Ας γνωρίζουμε όμως, πως η τεχνολογία καθημερινά προχωρά και ειδικά στον κλάδο της ασφάλειας. Συνεπώς αυτά που προτείνουμε σήμερα σαν λύσεις, μπορεί σε λίγο καιρό να θεωρούνται άχρηστα. Η ενημέρωση για τον συγκεκριμένο τομέα, απαιτεί καθημερινή ενασχόληση και αναζήτηση και πολλές φορές απαιτεί την απόκτηση εξεζητημένης γνώσης για τη σωστή αξιολόγηση των εξελίξεων.

Σημείωση: Σε ορισμένα σημεία, είναι πιθανό να γίνουν κάποιες απλοποιήσεις στην εξήγηση ορισμένων εννοιών καθώς η αναλυτική επεξήγηση θα ήταν και κουραστική και ανούσια για το σκοπό του συγκεκριμένου κειμένου. Σε όποιο σημείο γίνεται ανάλυση των τεχνολογιών και των μεθοδολογιών, έχει γίνει προσπάθεια να διατηρηθεί ένα επίπεδο βασικό λαμβάνοντας πάντα υπόψιν να είναι ταυτοχρόνως αρκετό για την κατανόηση. Βασικός στόχος είναι να μη χρειάζεται κάποιος να καταδυθεί στα άδυτα της τεχνολογίας για να κατανοήσει τα παρακάτω, αλλά να γνωρίζει κάποια βασικά πράγματα ώστε να μπορεί να κατανοήσει το πως λειτουργούν οι παρακολουθήσεις σε αυτόν τον τομέα καθώς και με ποιους τρόπους μπορεί να τις αποφύγει. Σε περίπτωση που κάποιος θεωρεί ότι υπάρχουν λάθη ή ανακρίβειες σε αυτά που ακολουθούν ή θεωρεί πως πρέπει να υπάρχει περισσότερη/λιγότερη επεξήγηση σε κάποιο θέμα ή προσθήκες, μπορεί να στείλει mail στο echø@espiv.net ή να αφήσει κάποιο σχόλιο στο https://antiforensics.espivblogs.net το οποίο θα αποτελεί και το επίσημο site της συγκεκριμένης προσπάθειας. Το e-mail καθώς και το blog θα ελέγχονται ανά άτακτα χρονικά διαστήματα. Κάθε αναδημοσίευση ολική ή μερική με οποιονδήποτε τρόπο (είτε έντυπα είτε όχι), είναι ευπρόσδεκτη χωρίς να κρίνεται απαραίτητη η αναφορά της πηγής. Λακέδες της εξουσίας και ΜΜΕ θα μας βρουν απέναντί τους.

Χρήσιμες Πληροφορίες

που θα βοηθήσουν στην κατανόηση των θεμάτων που θα αναπτύξουμε αργότερα.

Man In The Middle attack (MITM):

Έτσι ονομάζεται το ενδεχόμενο όπου ένας τρίτος υποκλέπτει τις πληροφορίες που ανταλλάσσουμε με κάποιον. Θα δώσουμε ένα συγκεκριμένο και υπαρκτό παράδειγμα, για να γίνει περισσότερο κατανοητή αυτού του είδους η υποκλοπή.

Ας πούμε ότι μιλάμε στο κινητό μας τηλέφωνο. Αυτό που συμβαίνει είναι το εξής: Η συσκευή μας, επικοινωνεί με την κεραία για να στείλει δεδομένα και η κεραία επικοινωνεί με τη συσκευή μας για να στείλει με τη σειρά της δεδομένα. MITM attack είναι να μπει κάποιος τρίτος ανάμεσα σαν διαμεσολαβητής και να αναλάβει αυτός την επικοινωνία. Στο συγκεκριμένο παράδειγμα, ο τρίτος θα παίρνει από εμάς τα δεδομένα που προορίζονται για την κεραία και θα τα στέλνει αυτός στην κεραία (κάτι σαν ταχυδρομείο). Το ίδιο θα κάνει και με τα δεδομένα που η κεραία προορίζει για εμάς. Φυσικά, από τη στιγμή που όλα τα δεδομένα πλέον περνάνε μέσω αυτού του διαύλου, αυτός μπορεί να δει και τι δεδομένα ανταλλάσσουμε (όπως το ίδιο μπορεί να κάνει και το ταχυδρομείο με την αλληλογραφία μας). Είναι πολύ δύσκολο να αντιληφθούμε την ύπαρξη μιας τέτοιας υποκλοπής χωρίς συγκεκριμένα εργαλεία ελέγχου καθώς ο υποκλοπέας ξεγελάει και τον δέκτη και τον αποστολέα και υποδύεται τον αποστολέα και τον δέκτη αντίστοιχα. Με λίγα λόγια αν έχουμε τον Bob που επικοινωνεί με την Alice, ο Gordon μπορεί να γίνει ο man in the middle και στον Bob να υποδύεται ότι είναι η Alice και στην Alice ότι είναι ο Bob, με αποτέλεσμα όλη η επικοινωνία να περνάει μέσω αυτού. Μια λύση για αυτό το πρόβλημα, είναι η χρήση της κρυπτογράφησης των δεδομένων που ανταλλάσσουμε. Η χρήση διαμεσολαβητών στις επικοινωνίες μας, δεν είναι πάντα κάτι αρνητικό. Θα δούμε περισσότερα στην περίπτωση της ανωνυμίας στο internet.

Κρυπτογραφία

Κρυπτογραφία είναι η απόκρυψη του περιεχομένου ενός μηνύματος. Με λίγα λόγια αν έχουμε ένα μήνυμα “Γεια”, κρυπτογραφημένο αυτό το μήνυμα μπορεί να φαίνεται “4356”. Όταν κρυπτογραφούμε ένα κείμενο, χρειαζόμαστε έναν αλγόριθμο κρυπτογράφησης και ένα κλειδί. Αλγόριθμος κρυπτογράφησης είναι η περιγραφή της διαδικασίας της κρυπτογράφησης, είναι δηλαδή κάτι σαν συνταγή. Το κλειδί είναι ουσιαστικά τα συστατικά αυτής της συνταγής. Η κρυπτογραφία λύνει το πρόβλημα της απώλειας ή της υποκλοπής μιας πληροφορίας, καθώς αν η πληροφορία αυτή είναι κρυπτογραφημένη, θα πρέπει να αποκρυπτογραφηθεί με τη χρήση του κλειδιού αποκρυπτογράφησης και τον αλγόριθμο αποκρυπτογράφησης. Ο αλγόριθμος αποκρυπτογράφησης περιγράφει την αντίστροφη διαδικασία, δηλαδή είναι συνταγή του πως θα μετατρέψουμε ένα ακαταλαβίστικο κείμενο σε χρήσιμη πληροφορία. Το κλειδί αποκρυπτογράφησης μπορεί είτε να είναι το ίδιο με το κλειδί κρυπτογράφησης (οπότε μιλάμε για συμμετρική κρυπτογραφία), είτε να είναι διαφορετικό (οπότε μιλάμε για ασύμμετρη κρυπτογραφία). Υπάρχουν πάρα πολλοί απλοί και πολύπλοκοι αλγόριθμοι κρυπτογράφησης. Είναι προφανές ότι για να αποκρυπτογραφήσουμε ένα κείμενο που έχει κρυπτογραφηθεί π.χ με τον αλγόριθμο Α, χρειαζόμαστε τον αλγόριθμο αποκρυπτογράφησης Α για να μπορέσουμε να αντιστρέψουμε τη διαδικασία.

Δηλαδή:

Μήνυμα + αλγόριθμος κρυπτογράφησης + κλειδί = κρυπτογραφημένο μήνυμα

αλγόριθμος αποκρυπτογράφησης + κλειδί αποκρυπτογράφησης + κρυπτογραφημένο μήνυμα = Μήνυμα

Υπάρχουν αλγόριθμοι κλειστού κώδικα (μυστικοί) και ανοιχτού κώδικα (ελεύθεροι) οι οποίοι υλοποιούνται από προγράμματα. Για παράδειγμα ο αλγόριθμος που χρησιμοποιούν τώρα τα κινητά για την κρυπτογράφηση των συνομιλιών λέγεται Α5 και είναι κλειστός. Το να είναι ένας αλγόριθμος κλειστός δεν είναι απαραίτητα καλό, γιατί δεν μπορεί να ελεγχθεί ο αλγόριθμος για προβλήματα. Ένας αλγόριθμος ανοιχτού κώδικα (open source) σημαίνει πως μπορεί να ελεγχθεί από όλους. Αυτό με μια πρώτη ματιά μπορεί από κάποιον να θεωρηθεί κακό. Όμως θα πρέπει να γνωρίζουμε πως υπάρχουν πάρα πολλοί ακαδημαϊκοί οι οποίο ασχολούνται με την αξιολόγηση τέτοιων αλγορίθμων. Συνεπώς, σε περίπτωση που βρεθεί κάποιο λάθος, έχουμε περισσότερες πιθανότητες να το μάθουμε, ενώ μπορεί ταυτόχρονα να παρουσιαστούν και λύσεις. Στην περίπτωση κλειστού κώδικα, η εύρεση ενός λάθους είναι αρκετά πολύπλοκη καθώς απαιτεί συνεχές τεστάρισμα για λάθη. Δηλαδή κάποιος πρέπει να εκτελεί συνέχεια το πρόγραμμα με διαφορετικά δεδομένα για να ανακαλύψει τυχόν λάθη, που στην περίπτωση ανοιχτού κώδικα μπορεί να φαινόντουσαν με την πρώτη ματιά. Πέραν τούτου, πολλές φορές η ανακάλυψη ενός προβλήματος σε ένα πρόγραμμα/αλγόριθμο κλειστού κώδικα, μένει μυστική καθώς λόγω της μυστικότητας του αλγορίθμου υπάρχουν λιγότερες πιθανότητες να ανακαλύψει και άλλος το πρόβλημα, με αποτέλεσμα το άτομο που ανακάλυψε αρχικά το πρόβλημα να το εκμεταλλεύεται για τον εαυτό του. Στο παράδειγμα του Α5, όταν διέρρευσαν κάποια κομμάτια του αλγορίθμου βρέθηκαν διάφορα προβλήματα στον αλγόριθμο η εκμετάλλευση των οποίων μπορούσε να οδηγήσει στην αποκρυπτογράφηση μηνυμάτων χωρίς το κλειδί. Με αυτό τον τρόπο είναι εφικτή η υποκλοπή συνομιλιών κινητής τηλεφωνίας χωρίς τη συναίνεση της εταιρίας. Δηλαδή μέσω ενός MITM attack κάποιος τρίτος παρόλο που τα δεδομένα της τηλεφωνίας που υποκλέπτει είναι κρυπτογραφημένα, μπορεί να τα αποκρυπτογραφήσει. Όταν ο αλγόριθμος κρυπτογράφησης έχει πρόβλημα(bug) τότε η διαδικασία εύρεσης του κωδικού(κλειδιού) μπορεί είτε να παρακαμφθεί είτε να μειωθεί αισθητά ο χρόνος ανεύρεσης του κωδικού.

Μια μικρή λεπτομέρεια πάνω σε αυτό: οι περισσότερες κρυπτογραφήσεις που είναι ανασφαλείς πλέον, είναι συνήθως εξαιτίας της λανθασμένης υλοποίησης του αλγορίθμου κρυπτογράφησης. Και εδώ ακριβώς τίθεται το θέμα της εξέλιξης, καθώς κάποια στιγμή στο μέλλον μπορεί να βρεθεί ότι η υλοποίηση ενός αδιαπέραστου αλγορίθμου από προγράμματα που θα αναφέρουμε παρακάτω, είναι προβληματική. Αυτό δε σημαίνει ότι ο αλγόριθμος (π.χ Blowfish) είναι προβληματικός, αλλά ότι το πρόγραμμα δεν τον υλοποιεί σωστά και συνεπώς το να κρυπτογραφούμε τα δεδομένα μας με αυτό το πρόγραμμα, πλέον δεν τα καθιστά ασφαλή. Επίσης μπορεί το πρόγραμμα να χρησιμοποιεί έναν σωστό αλγόριθμο, αλλά κάποια προγραμματιστικά λάθη του προγράμματος να το κάνουν ανασφαλές. Αυτό που πρέπει να κρατήσουμε εδώ, είναι ότι ο αλγόριθμος κρυπτογράφησης, είναι στην ουσία μαθηματικά. Οπότε ο κλάδος των μαθηματικών θα βρει λάθη στον αλγόριθμο. Συνήθως, η εύρεση ενός λάθους σημαίνει συχνά πως το πραγματικό μήνυμα μπορεί να βρεθεί σε λιγότερο χρόνο από ότι θα έπρεπε ενώ πιο σπάνια σημαίνει πως ένα μήνυμα μπορεί να βρεθεί αμέσως. Επειδή όμως ο αλγόριθμος είναι μαθηματικά, με κάποιον τρόπο πρέπει να μεταφερθεί στον υπολογιστή μας. Και εδώ είναι που ξεκινάνε τα πραγματικά λάθη, είτε με λάθος προγραμματιστική υλοποίηση του αλγορίθμου, είτε με άλλα λάθη του προγράμματος.

Οπότε επιλέγουμε ανοιχτούς αλγορίθμους και κατά προτίμηση ανοιχτά (open source) προγράμματα υλοποίησης-κρυπτογράφησης. Ένα σύντομο παράδειγμα που αποδεικνύει τη σημασία των όσων είπαμε παραπάνω είναι το εξής: Το 2007 η αμερικάνικη κυβέρνηση παρουσίασε 4 νέα στάνταρ κρυπτογράφησης που τα πρότεινε ως ασφαλή και η NSA. Η πρόταση αυτή φυσικά ήταν σε ανοιχτό κώδικα (καθώς κανείς δεν εμπιστεύεται την NSA). Όπως φάνηκε αργότερα και παρουσιάστηκε στο συνέδριο κρυπτογραφίας CRYPTO τον ίδιο χρόνο, ένας από τους αλγορίθμους που προτεινόταν είχε ένα καλά κρυμμένο σφάλμα που ουσιαστικά άνοιγε μια κερκόπορτα (backdoor) στο ασφαλές μήνυμα. Το σφάλμα αυτό ήταν φυσικά μαθηματικό ενώ ήταν αρκετά πολύπλοκη διαδικασία η ανακάλυψή του. Οι ερευνητές που το ανακάλυψαν έμειναν άφωνοι καθώς δεν υπήρχε δικαιολογία για τέτοιο σφάλμα, με λίγα λόγια μόνο εσκεμμένα θα μπορούσε να γίνει κάτι τέτοιο. Σκεφτείτε λοιπόν πόσο δύσκολα θα βρισκόταν ένα τόσο καλά κρυμμένο backdoor σε περίπτωση που ο αλγόριθμος ήταν κρυφός.

Επίσης όσο μεγαλύτερο κωδικό(κλειδί) χρησιμοποιούμε, τόσο καλύτερα. Ας πάρουμε ένα υποθετικό σενάριο κρυπτογράφησης. Έστω ότι έχουμε ένα κρυπτογραφημένο μήνυμα τριών(3) χαρακτήρων. Για παράδειγμα Α Β Γ. Ας πούμε ότι κάθε γράμμα αντιστοιχεί σε 1 αληθινό γράμμα (δηλαδή το αποκρυπτογραφημένο μήνυμα είναι και αυτό 3 χαρακτήρες). Ας πούμε επίσης ότι το μήνυμα μας είναι στην πραγματικότητα ένας 3ψηφιος αριθμός και ο υποκλοπέας το γνωρίζει αυτό. Αυτό τι σημαίνει πρακτικά για τον υποκλοπέα ; Ο αριθμός μπορεί να είναι ο 001, ο 123, ο 357, ή ο 999 για παράδειγμα. Άρα, ο υποκλοπέας πρέπει να εξετάσει όλους τους πιθανούς συνδυασμούς (πάντα για να βρούμε την πολυπλοκότητα ενός υπολογισμού παίρνουμε τη χειρότερη περίπτωση, άρα εδώ την περίπτωση ο σωστός αριθμός να είναι ο τελευταίος που θα εξεταστεί, δηλαδή ο 999). Ποιος είναι ο αριθμός των συνδυασμών ; Στη συγκεκριμένη περίπτωση είναι 103 (δηλαδή 1000 συνδυασμούς αφού έχουμε από το 000 – 999). Πως υπολογίζεται γενικά αυτός ο αριθμός; Ο τύπος είναι ο εξής:

(πλήθος ψηφίων από τα οποία μπορώ να διαλέξω για κωδικό)πόσα ψηφία είναι ο κωδικός μου

Στο παράδειγμα μας η βάση είναι 10(αφού διαλέγω χαρακτήρες από το 0 έως και το 9) και ο εκθέτης 3(αφού ο κωδικός μου είναι ΑΒΓ άρα 3 χαρακτήρες).

Πως λειτουργεί η εύρεση κωδικών

Στην περίπτωση που ο αλγόριθμος κρυπτογράφησης που χρησιμοποιούμε δεν έχει προβλήματα, κάποιος για να βρει τον κωδικό μας πρέπει να μαντέψει ποιος είναι ψάχνοντας τον σε ένα πλήθος συνδυασμών. Οι περισσότεροι αλγόριθμοι υποστηρίζουν τη χρήση όλων των χαρακτήρων του πληκτρολογίου (δηλαδή τους αριθμούς, τα αγγλικά γράμματα, τα κόμματα τις τελείες κλπ). Όλοι αυτοί οι χαρακτήρες συνολικά είναι 94 καθώς παίζει ρόλο και αν ένα γράμμα είναι κεφαλαίο ή όχι. Στην περίπτωση ενός τριψήφιου κωδικού με βάση το παραπάνω ο αριθμός των συνδυασμών είναι 943 = 830.584. Δηλαδή ακόμα και σε αυτή την περίπτωση του μικρού κωδικού ο αριθμός είναι σχετικά μεγάλος. Αν είχαμε ένα 30ψήφιο κωδικό οι συνδυασμοί που υπάρχουν είναι περίπου 1,5×1059. Ακόμα και ένας υπερυπολογιστής είναι αδύνατο να ψάξει όλο αυτό το πλήθος των συνδυασμών σε λίγο χρόνο. Σκεφτείτε ότι ο πιο γρήγορος υπερυπολογιστής για να υπολογίσει 2× 1023 συνδυασμούς θα κάνει 1 χρόνο. Με λίγα λόγια, θα κάνει 1 χρόνο για να υπολογίσει 1 κωδικό 13 ψηφίων (6213=2*1023 ) ο οποίος αποτελείται από γράμματα (μικρά ή μεγάλα) και αριθμούς (δηλαδή χωρίς σύμβολα).

Με αυτό το δεδομένο, για να βρεθεί ένας κωδικός, πρέπει να γίνουν κάποιες υποθέσεις και με βάση αυτές τις υποθέσεις να υπολογιστεί συγκεκριμένο πληθος συνδυασμών. Έχουμε τις παρακάτω διαδικασίες:

- Bruteforcing: Είναι η διαδικασία όπου ψάχνουμε όλους τους πιθανούς συνδυασμούς.

- Dictionary attack: Είναι η διαδικασία όπου θεωρούμε ότι ο κωδικός είναι μια λέξη κάποιας γλώσσας. Οπότε εξετάζουμε ένα λεξικό (ένα αρχείο με λέξεις) αυτής της γλώσσας να δούμε αν είναι κάποια από αυτές ο κωδικός.

- Common passwords: Είναι η διαδικασία όπου ψάχνουμε να βρούμε τον κωδικό μέσα σε ένα πλήθος απλών κοινών κωδικών. Οι κωδικοι 12345 και qwerty είναι τέτοιοι κοινοί κωδικοί. Πολλοί άνθρωποι χρησιμοποιούν τέτοιους κωδικούς στην καθημερινότητα τους.

- Hybrid attack: Είναι η διαδικασία όπου συνδυάζονται οι παραπάνω μέθοδοι μεταξύ τους.

Η διαδικασία λοιπόν που ακολουθεί κάποιος είναι η εξής:

- Πρώτα προσπαθεί να δει αν ο κωδικός είναι κάποιος από τους κοινούς κωδικούς.

- Ύστερα ελέγχει αν είναι κάποιος αριθμός (αριθμός τηλεφώνου π.χ).

- Μετά από αυτό ελέγχει αν ο κωδικός είναι μια λέξη κάποιας γλώσσας. Εδώ δημιουργείται ένα πρόβλημα υπέρ μας, καθώς σε πολλά προγράμματα δεν επιτρέπεται η χρήση ελληνικών χαρακτήρων. Οπότε μπορούμε να χρησιμοποιήσουμε greeklish (ελληνικά με λατινικούς χαρακτήρες). Η δημιουργία ενός λεξικού σε greeklish είναι αρκετά δύσκολη διαδικασία καθώς στην περίπτωση των greeklish ένας ελληνικός χαρακτήρας μπορεί να αντιπροσωπεύεται από παραπάνω από έναν λατινικούς χαρακτήρες. Για παράδειγμα το γράμμα Θ κάποιοι το γράφουν ως th και κάποιοι ως 8. Υπάρχουν πολλοί τέτοιοι χαρακτήρες που σημαίνει ότι ένα λεξικό ελληνικών λέξεων με ελληνικούς χαρακτήρες, θα είναι πολλαπλάσιο σε πλήθος αν το μετατρέψουμε σε greeklish.

- Αν τίποτα από τα παραπάνω δεν έχει αποδώσει μέχρι στιγμής, είναι πιθανό να χρησιμοποιηθεί η μέθοδος bruteforce αλλά δεν είναι σίγουρο, καθώς μια τέτοια μέθοδος για να είναι όσο το δυνατόν γρηγορότερη απαιτεί την πλήρη δέσμευση του υπολογιστή (υπερυπολογιστή για μεγαλύτερη ταχύτητα). Οπότε το να δεσμευθεί ένας υπερυπολογιστής για να βρεθεί ένας κωδικός του οποίου η εύρεση θα αποκαλύψει αμφιβόλου ποιότητας δεδομένα (καθώς κάποιος δεν μπορεί να ξέρει το κατά πόσο αξίζει τις προσπάθειες αποκρυπτογράφησης το αποτέλεσμα) είναι αρκετά απίθανο.

Συνεπώς: Χρησιμοποιούμε όσο το δυνατόν μεγαλύτερους κωδικούς γίνεται. Επίσης να χρησιμοποιούμε όσο γίνεται περισσότερους χαρακτήρες του πληκτρολογίου. Δηλαδή κεφαλαία γράμματα, μικρά, αριθμούς και ειδικούς χαρακτήρες όπως (!,.{;”] ) . Επειδή η απομνημόνευση κωδικών με πολλά ψηφία είναι κάτι δύσκολο, αν θέλουμε να χρησιμοποιήσουμε λέξεις, είναι καλύτερο να χρησιμοποιήσουμε ελληνικές λέξεις σε greeklish(αντί για αγγλικές π.χ)

Παρακολουθήσεις κινητών τηλεφώνων

Τα κινητά πλέον είναι ένα από τα πιο ανασφαλή και επικίνδυνα μέσα επικοινωνίας. Και το χειρότερο είναι ότι δεν υπάρχει τρόπος να λύσουμε τα όποια προβλήματα και να χρησιμοποιούμε το κινητό μας (όπως μπορεί να γίνει με τον υπολογιστή μας). Ο τρόπος που λειτουργούν τα κινητά είναι να στέλνουν ένα σήμα στην κοντινότερη κεραία με πληροφορίες για τη σύνδεση (όπως αριθμός της sim) και η κεραία ελέγχει αν ο χρήστης δικαιούται να συνδεθεί(και αν δικαιούται, αν μπορεί να κάνει κλήσεις ή απλώς να λάβει). Ένα άλλο στοιχείο που στέλνεται στην κεραία, είναι ο αριθμός IMEI (International Mobile Equipment Identity) του κινητού μας τον οποίο ελέγχει η κεραία για να διαπιστώσει την εγκυρότητά του. Αυτός ο αριθμός είναι μοναδικός παγκοσμίως, δηλαδή δεν υπάρχει άλλη συσκευή που να αντιστοιχεί σε αυτήν ο ίδιος IMEI. Αυτές οι πληροφορίες καταγράφονται σε αρχεία(logs) και μπορούν να ελεγχθούν ανά πάσα στιγμή. Μετά από πόσο χρόνο σβήνονται αυτά τα αρχεία, δεν είναι γνωστό. Σίγουρα όμως δεν καταλαμβάνουν μεγάλο όγκο δεδομένων όπως για παράδειγμα καταλαμβάνουν βίντεο από κάμερες.

Λίγα λόγια για το IMEI:

Tο imei ενος κινητού μπορεί να βρεθεί ακόμα και αν δεν γνωρίζουμε τον αριθμό pin της sim. Ανοίγοντας ένα κλειστό κινητό(ισχύει για μερικά μοντέλα), στο μενού που μας ζητάει κωδικό pin, αν πατήσουμε *#06# μπορούμε να δούμε το imei της συσκευής. Με λίγα λόγια, μπορεί να μη χρειάζεται κάποιος να “ανοίξει” μια συσκευή για να μάθει πληροφορίες για αυτήν. Το ότι το IMEI είναι μοναδικό, αρχικά μπορεί σε κάποιον να φαίνεται ασήμαντο. Τι σημαίνει αυτό όμως πρακτικά;

- Σημαίνει ότι η εταιρία της συσκευής μας μπορεί να μπλοκάρει τον αριθμό IMEI. Όλες οι εταιρίες κινητής τηλεφωνίας παγκοσμίως, ελέγχουν σε κάθε σύνδεση τον αριθμό IMEI για να διαπιστωθεί αν είναι “καθαρός”. Αν η εταιρία(π.χ NOKIA) μπλοκάρει τον αριθμό IMEI, τότε θα είναι αδύνατον για εμάς να πάρουμε οποιοδήποτε τηλέφωνο από αυτή τη συσκευή παγκοσμίως.

- Σημαίνει ότι μια παρακολούθηση μπορεί να γίνει με βάση αυτό το IMEI. Δηλαδή να παρακολουθείται οποιαδήποτε συνομιλία γίνεται από αυτή τη συσκευή ανεξαρτήτως κάρτας sim που εισέρχεται.

- Σημαίνει ότι ακόμα και αν χρησιμοποιήσουμε μια ανώνυμη σύνδεση από τη συσκευή μας(καρτοκινητό), αν στην ίδια συσκευή έχουμε χρησιμοποιήσει στο παρελθόν ή χρησιμοποιήσουμε στο μέλλον κάποια προσωπική μας σύνδεση, μπορούν να μας εντοπίσουν. Θα αναφερθούμε παρακάτω σε συγκεκριμένο παράδειγμα που συνέβη στην ελλάδα.

Πως λειτουργούν οι παρακολουθήσεις:

-

Αυτές που μπορεί να κάνει η εταιρία κινητής τηλεφωνίας βάσει εντολών

Σε αυτού του είδους την παρακολούθηση πρέπει να δοθεί μια εντολή από τον εισαγγελέα στην εταιρία κινητής τηλεφωνίας η οποία θα διατάζει μια παρακολούθηση. Αυτή η παρακολούθηση μπορεί να κινηθεί:

- Είτε με βάση τα στοιχεία του κατόχου της σύνδεσης(δηλαδή να παρακολουθείται οποιαδήποτε σύνδεση είναι σε ένα(ή περισσότερα) συγκεκριμένο όνομα).

- Είτε με βάση τον αριθμό IMEI της συσκευής. Δηλαδή να παρακολουθείται οποιοσδήποτε αριθμός(κάρτα SIM) χρησιμοποιεί τη συγκεκριμένη συσκευή.

- Είτε με βάση τον αριθμό(κάρτα SIM).Δηλαδή να εντοπιστεί ένας αριθμός ύποπτος, του οποίου ο κάτοχος είναι άγνωστος(ανώνυμος) και να διαταχθεί παρακολούθηση του συγκεκριμένου αριθμού της SIM σε οποιοδήποτε τηλέφωνο συσκευή χρησιμοποιηθεί.

Σε αυτή την κατηγορία εμπίπτει η υπόθεση των παρακολουθήσεων της vodafone

-

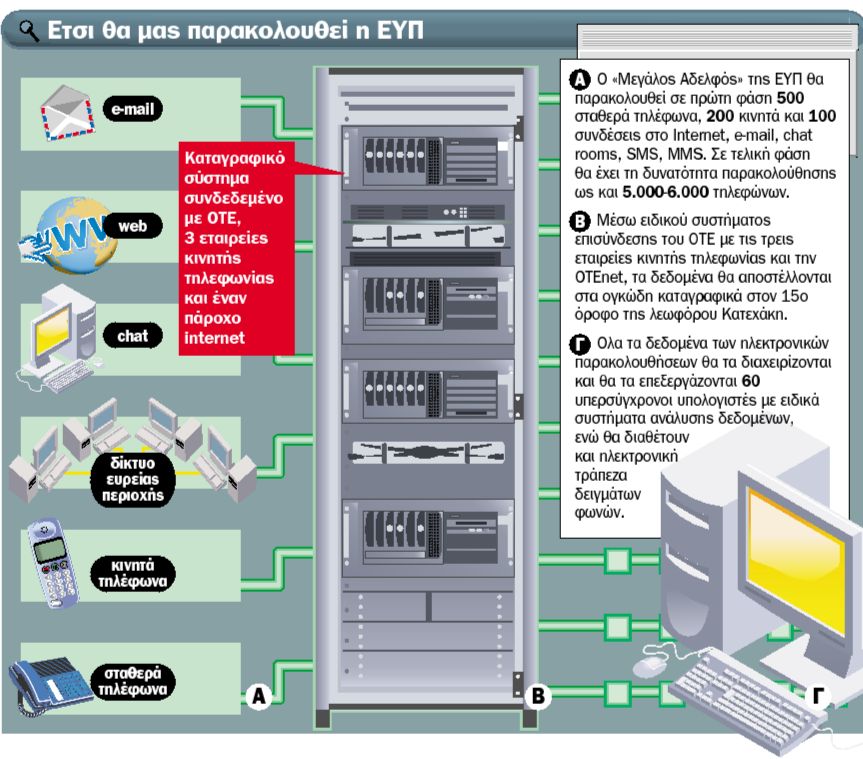

Αυτές που μπορεί να κάνει η αστυνομία και η ΕΥΠ από το κτήριό τους

Σε αυτού του είδους την παρακολούθηση είναι πιθανό να ζητηθεί εισαγγελική άδεια αλλά όχι απαραίτητο καθώς από τη στιγμή που η αστυνομία και η ΕΥΠ κατέχουν τον εξοπλισμό παρακολούθησης, αρκεί να επικαλεστούν λόγους εθνικής ασφάλειας για να μπορούν να παρακολουθήσουν οποιονδήποτε αριθμό θέλουν.

Αυτού του είδους η παρακολούθηση, γίνεται με την εγκατάσταση συσκευών στα δίκτυα της κινητής τηλεφωνίας. Δηλαδή η συσκευή ουσιαστικά είναι μέσα στις γραμμές της κινητής τηλεφωνίας και απλά επιλέγει πότε θα καταγράψει. Ίδιες συσκευές χρησιμοποιούνται πλέον για την παρακολούθηση της σταθερής τηλεφωνίας καθώς και για την παρακολούθηση του internet. Σκεφτείτε κάτι σαν μόνιμο man in the middle στο κέντρο της vodafone για παράδειγμα, από όπου περνάνε όλες οι συνομιλίες.

-

Αυτές που μπορεί να κάνει η αστυνομία, η ΕΥΠ και οποιοσδήποτε έχει λεφτά αρκεί να είναι κοντά στο σημείο στο οποίο χρησιμοποιούμε το κινητό μας (αυτή η μέθοδος ίσως σε κάποιους να είναι γνωστή ως βαλιτσάκι της ΕΥΠ)

Αυτού του είδους η παρακολούθηση είναι η πιο απλή και μπορεί να πραγματοποιηθεί και από κάποιον που μπορεί να δαπανήσει το ποσό των χρημάτων που απαιτείται για μια τέτοια συσκευή.

Αυτή η μέθοδος πλέον σπάνια χρησιμοποιείται καθώς απαιτεί από τον χειριστή να βρίσκεται κοντά στο σημείο που γίνεται η συνομιλία. Η μόνη χρησιμότητα που μπορεί να έχει στα χέρια της ΕΥΠ (η οποία κατέχει και αυτή τη συσκευή), είναι σε περίπτωση που παρακολουθείται κάποιος αλλά δεν είναι γνωστός ούτε ο αριθμός του κινητού του (προφανώς μιλάμε για ανώνυμο), ούτε γνωστός ο αριθμός IMEI, ή σε περίπτωση που παρακολουθείται κάποιος του οποίου τα στοιχεία δεν είναι ακόμη γνωστά. Αυτή η συσκευή λειτουργεί ως man in the middle μέσω αέρα και για αυτό το λόγο πρέπει να είναι κοντά στο τηλέφωνο που θέλουμε να παρακολουθήσουμε. Ουσιαστικά λοιπόν μπαίνει σαν διαμεσολαβητής στο τηλέφωνο και την κεραία και υποκλέπτει τα πάντα (συνομιλία, αριθμό τηλεφώνου του χρήστη, αριθμό τηλεφώνου που γίνεται η κλήση, αριθμό IMEI κλπ).

Σημείωση: Όταν λέμε παρακολουθήσεις, εννοούμε παρακολούθηση και καταγραφή του περιεχομένου των συνομιλιών/sms. Πληροφορίες όπως ώρες κλήσης, ποιοι αριθμοί κλήθηκαν από ένα συγκεκριμένο νούμερο, πόση ώρα διήρκησαν οι συνομιλίες κλπ είναι στοιχεία τα οποία έτσι κι αλλιώς καταγράφονται από κάθε εταιρία κινητής τηλεφωνίας και δε χρειάζεται ούτε κάποιος ειδικός εξοπλισμός ούτε κάποια ειδική εντολή (εισαγγελική εντολή π.χ) για να ξεκινήσει μια τέτοια διαδικασία. Με λίγα λόγια, για κάθε αριθμό που ανήκει σε μια εταιρία κινητής, είτε αυτός είναι ανώνυμος είτε επώνυμος, η εταιρία κρατά αρχείο με κλήσεις, διάρκεια καθώς και στίγμα (σε ποια περιοχή είναι) του αριθμού αυτού. Οποιοδήποτε αίτημα (κλήση, σύνδεση με το δίκτυο) κάνει η συσκευή μας προς την κεραία, καταγράφεται μαζί με τον αριθμό IMEI που κάνει το αίτημα. Παράδειγμα: Ο αριθμός 693******* αιτείται μέσω της συσκευής με ΙΜΕΙ τάδε, να συνδεθεί στο δίκτυο. Δίνεται άδεια σύνδεσης στο δίκτυο. Ο συγκεκριμένος χρήστης έχει άδεια να πραγματοποιήσει κλήσεις. Ο χρήστης ζητάει να συνδεθεί με τον αριθμό 697*******. Εντοπίζεται ο συγκεκριμένος συνδρομητής, και εντοπίζεται ότι η SIM που αντιστοιχεί σε αυτόν τον αριθμό, υπάρχει στη συσκευή με αριθμό IMEI τάδε. Πραγματοποιείται κλήση την ώρα ΧΧ:ΥΥ:ΤΤ μέχρι την ώρα ΧΧ:ΥΥ:ΤΤ. Παρόμοιο αρχείο διατηρείται και για τη σταθερή τηλεφωνία καθώς και για το internet. Δεν καταγράφονται συνομιλίες αν δεν υπάρχει συγκεκριμένη εντολή.

Εντοπισμός και στίγμα συσκευής:

Όταν μιλάμε στο τηλέφωνο και είμαστε π.χ στο αυτοκίνητο δεν συνδεόμαστε μόνο με μια κεραία. Υπάρχουν πολλές κεραίες στις οποίες συνδεόμαστε. Αυτό που συμβαίνει, είναι η κεραία να εντοπίζει το στίγμα μας καθώς και την ισχύ του σήματός μας και όταν έχουμε χαμηλό σήμα, ελέγχει αν υπάρχει κάποια άλλη κεραία η οποία είναι πιο κοντά σε εμάς και μας στέλνει εκεί. Υπάρχει η φήμη που λέει πως το στίγμα της συσκευής μπορεί να δοθεί στα καινούρια κινητά ακόμα και αν η συσκευή δεν έχει μπαταρία (καθώς κρατάνε εφεδρικά ένα μικρό ποσό ρεύματος). Αυτό είναι θεωρητικά σωστό αλλά δεν είναι γνωστό το αν όντως ισχύει κάτι τέτοιο. Στην περίπτωση όμως που η συσκευή έχει μπαταρία, είναι πολύ πιθανό να συμβαίνει κάτι τέτοιο καθώς πολλές συσκευές δεν κλείνουν πλήρως όταν τις απενεργοποιούμε (το ξυπνητήρι για παράδειγμα λειτουργεί). Αυτό λοιπόν που μπορεί να βρει κάποιος πολύ εύκολα χωρίς προσπάθεια (από τη στιγμή που αυτό καταγράφεται έτσι κι αλλιώς) είναι σε ποια περιοχή – κυψέλη(ακτίνα) είναι η συσκευή μας αυτή τη στιγμή, αν είναι ανοιχτή (αν είναι κλειστή πρέπει να δοθεί ειδικό σήμα εντοπισμού από τον πύργο αλλά αυτό δεν είναι σίγουρο). Αυτό που μπορεί να δει ουσιαστικά, είναι σε πια κεραία είμαστε συνδεδεμένοι. Εδώ έρχεται το αρνητικό των πολλών κεραιών μέσα στην πόλη. Αν υπάρχουν πάρα πολλές κεραίες μέσα στην πόλη, τότε η ακτίνα εντοπισμού μειώνεται καθώς στην περίπτωση των πολλών κεραιών μιλάμε και για μικρότερη εμβέλεια. Υπάρχουν συσκευές οι οποίες λειτουργώντας σαν ψεύτικες κεραίες μπορούν να εντοπίσουν με μεγάλη ακρίβεια την τοποθεσία ενός κινητού αλλά δεν είναι γνωστό αν στην ελλάδα χρησιμοποιούνται τέτοιες συσκευές. Στην αμερική τέτοια συσκευή (λεγόταν triggerfish) είχε χρησιμοποιηθεί τη δεκαετία του ’90 για τον εντοπισμό του hacker Kevin Mitnick. Οπότε λογικά μετά από τόσα χρόνια η τεχνολογία πάνω σε αυτόν τον τομέα θα έχει αναπτυχθεί. Το γεγονός όμως ότι τέτοιες συσκευές αναπτύσσονται μόνο για κυβερνήσεις και όχι για κοινό εμπόριο μας εμποδίζει από το να γνωρίζουμε περισσότερες πληροφορίες. Η ελληνική κυβέρνηση πάντως, δεν έχει ανακοινώσει την απόκτηση τέτοιας συσκευής, χωρίς αυτό να σημαίνει κάτι φυσικά. Προφανώς αναφερόμαστε σε συσκευές που δεν υποστηρίζουν τεχνολογία GPS. Αν μια συσκευή υποστηρίζει GPS είναι πολύ εύκολο να εντοπιστεί η ακριβής τοποθεσία (με απόκλιση ελάχιστων μέτρων) της συσκευής.

Άλλοι τρόποι παρακολούθησης:

Κάθε συσκευή που είναι δέκτης μπορεί να γίνει και πομπός και αντίστροφα. Υπάρχουν προγράμματα που μπορούν να εγκατασταθούν στη συσκευή μας τα οποία μπορούν να παρακολουθήσουν σε μεγαλύτερο βαθμό τη συσκευή μας ως εξής:

- Αν η συσκευή μας διαθέτει GPS, θα δίνει διαρκώς το ακριβές στίγμα μας στο χειριστή του προγράμματος

- Υπάρχουν ρυθμίσεις σε τέτοια προγράμματα, που ορίζουν ότι αν γίνει κλήση από ένα συγκεκριμένο νούμερο(του χειριστή του προγράμματος) να θέτουν τη συσκευή σε παρακολούθηση

- Η παρακολούθηση στη συγκεκριμένη περίπτωση δεν είναι μόνο στις συνομιλίες. Το πρόγραμμα μπορεί να θέσει και τη συσκευή σε κατάσταση κοριού. Εμείς δηλαδή να νομίζουμε ότι η συσκευή μας δεν κάνει κλήση(σε ορισμένες περιπτώσεις το κινητό μπορεί να φαίνεται και κλειστό), και η συσκευή μας μέσω του προγράμματος να έχει συνδεθεί με κάποιον αριθμό και να λειτουργεί σαν κοριός. Στη συγκεκριμένη περίπτωση μπορεί να γίνει και χρήση της φωτογραφικής λειτουργίας της συσκευής.

Για να επιτευχθεί κάτι τέτοιο πρέπει το κινητό μας να υποστηρίζει την εγκατάσταση τέτοιου είδους προγραμμάτων.

Αυτό σημαίνει ότι σε παλιές συσκευές δε μπορούν να εγκατασταθούν τέτοια προγράμματα και για να γίνει εφικτή μια τέτοιου είδους παρακολούθηση, θα πρέπει η συσκευή μας να αλλαχθεί με μια ειδικά διαμορφωμένη συσκευή η οποία θα είναι εμφανισιακά πανομοιότυπη με τη δική μας. Για να μπορεί να τεθεί σε κατάσταση κοριού ένα κινητό στο οποίο δεν υπάρχει εγκατεστημένο κάποιο πρόγραμμα, θα πρέπει να έχει αλλαχθεί το γνήσιο κινητό με κάποιο πανομοιότυπο που θα περιέχει και ένα κοριό. Υπάρχει μια έντονη φημολογία στο κατά πόσο μπορεί ένα οποιοδήποτε κινητό τηλέφωνο να τεθεί σε κατάσταση κοριού χωρίς κάποιος να το πάρει στα χέρια του. Αυτή η φήμη πήρε φωτιά όταν κάποιες δημοσιεύσεις για μια επιχείρηση παρακολούθησης του FBI ανέφεραν ότι ο εισαγγελέας που έδωσε τα εντάλματα στο FBI, έδωσε και ένταλμα για έναν “περιπλανώμενο” κοριό (roving bug) σε κινητό τηλέφωνο. Επειδή δεν ξεκαθαριζόταν ακριβώς τι είδους κοριός ήταν (αν ήταν πρόγραμμα ή κάποια συσκευή), καθώς επίσης δεν ξεκαθαριζόταν ο τρόπος με τον οποίο τοποθετήθηκε, ξεκίνησε μια φημολογία που έλεγε πως οποιοδήποτε κινητό μπορεί εξ αποστάσεως να γίνει κοριός. Θα προσπαθήσουμε να αναλύσουμε αυτή τη φήμη γιατί έχει έως ένα σήμειο βάση υπό ορισμένες προϋποθέσεις.

Roving Bug

Οι δυο δημοσιεύσεις που σχετίζονται με το θέμα μπορούν να βρεθούν στα παρακάτω links:

http://www.zdnet.com/news/fbi-taps-cell-phone-mic-as-eavesdropping-tool/150467

http://news.cnet.com/FBI-taps-cell-phone-mic-as-eavesdropping-tool/2100-1029_3-6140191.html

Καταρχάς πρέπει να αναφέρουμε κάποια βασικά στοιχεία σχετικά με τη συγκεκριμένη υπόθεση. Η συγκεκριμένη παρακολούθηση είχε κριθεί αρκετά δύσκολη καθώς τα μέλη της μαφίας θεωρούνταν αρκετά προσεκτικά στις κινήσεις τους. Συνεπώς θα ήταν αρκετά δύσκολο να βρεθεί η ευκαιρία να αντικατασταθεί το κινητό τους ή να κλαπεί για λίγα λεπτά, ώστε να εγκατασταθεί ένα τέτοιο πρόγραμμα. Επίσης τα κινητά που χρησιμοποιούσαν ήταν πιθανότατα smartphones. Αυτό σημαίνει πως μπορούσε είτε με κάποιο MMS το οποίο θα περιείχε κάποιο πρόγραμμα, είτε μέσω επιθέσεων στο ασύρματο δίκτυο internet (αν χρησιμοποιούσαν), να εγκατασταθεί ένα τέτοιο πρόγραμμα παρακολουθήσεων το οποίο ανά πάσα στιγμή θα μπορούσε θέσει τη συσκευή σε κατάσταση κοριού. Η χρήση των smartphones είναι ένα μεγάλο πλεονέκτημα για κάποιον που θέλει να διεξάγει μια παρακολούθηση, καθώς τέτοιας τεχνολογίας κινητά τηλέφωνα λειτουργούν σαν μικροί υπολογιστές και είναι ευάλωτα σε πολλών ειδών επιθέσεις. Δε θα ασχοληθούμε λοιπόν σε αυτό το σημείο με αυτή την περίπτωση. Υπάρχει η δυνατότητα σε καινούρια κινητά, να γίνεται αναβάθμιση προγραμμάτων και firmware (το firmware είναι το πρόγραμμα που κάνει μια συσκευή να λειτουργεί) χωρίς να χρειάζεται κάποιος να συνδεθεί στο internet ή να πάει τη συσκευή του για αναβάθμιση. Αυτή η δυνατότητα ονομάζεται προγραμματισμός Over The Air (OTA ή FOTA για firmware) και είναι πιθανό κάποιος να έχει παρατηρήσει πως αναφέρεται αυτό το ακρωνύμιο στα χαρακτηριστικά ορισμένων συσκευών. Συνήθως αυτού του τύπου οι αναβαθμίσεις γίνονται μέσω ενός μηνύματος όπου όταν το ανοίξει κάποιος, εγκαθίστανται τα προγράμματα. Αυτό σημαίνει πως μπορεί όντως να δημιουργηθεί ένα πρόγραμμα παρακολούθησης το οποίο θα εγκατασταθεί μέσω FOTA και θα λειτουργεί όπως αναφέραμε παραπάνω. Αυτή η αναβάθμιση πάντα απαιτεί τη συναίνεση του χρήστη του τηλεφώνου, χωρίς φυσικά αυτό να σημαίνει πως αυτό δεν μπορεί να παρακαμφθεί. Σε συσκευές που δεν υποστηρίζουν τέτοιου είδους αναβαθμίσεις δεν μπορεί να γίνει τέτοιου είδους απομακρυσμένη εγκατάσταση προγράμματος καθώς η ίδια η συσκευή δεν υποστηρίζει τέτοιου είδους λειτουργίες. Φήμες που έχουν κυκλοφορήσει κατά καιρούς και λένε πως κάθε συσκευή είναι ευάλωτη μέσω ενός προβλήματος στα SMS είναι αναληθείς. Συγκεκριμένα, είχε κυκλοφορήσει ένα άρθρο από κάποιον που έδειχνε και σε video πως μπορεί να γίνει κάτι τέτοιο σε παλιά συσκευή. Συμπτωματικά, η εταιρία του ίδιου πουλούσε ένα πρόγραμμα που υποτίθεται πως διόρθωνε το πρόβλημα, ενώ επίσης ο συγκεκριμένος κύριος δεχόταν να κάνει παρουσίαση αυτής της μεθόδου μόνο με δικές του συσκευές κάτι που μας οδηγεί στο συμπέρασμα του χαρακτηρισμού ως διαφημιστικο τρικ.

Παρά το γεγονός πως μια παρακολούθηση μέσω FOTA δεν είναι αδύνατη θεωρητικά, υπάρχουν κάποια πράγματα που πρέπει να γνωρίζουμε. Οποιοδήποτε πρόγραμμα μετατρέπει το κινητό μας σε κοριό σημαίνει πως συνδέεται με ένα άλλο τηλέφωνο τηλεφωνικά (εκτός και αν προσφέρεται η λύση ασύρματου internet). Αυτό πρακτικά σημαίνει πως:

- Η εταιρία που είναι υπεύθυνη για τη σύνδεση μας, θα πρέπει να γνωρίζει για την παρακολούθηση. Ειδάλλως θα δούμε φουσκωμένο λογαριασμό και κλήσεις σε νούμερα που δεν γνωρίζουμε.

- Θα παρατηρήσουμε γρήγορη πτώση της μπαταρίας στις περισσότερες περιπτώσεις. Για να αποφευχθεί κάτι τέτοιο θα πρέπει να τροποποιηθεί ο τρόπος που χρησιμοποιεί η συσκευή μας την μπαταρία όταν λειτουργεί το πρόγραμμα, κάτι που δεν είναι εύκολο.

- Σε περίπτωση που δεν έχουμε ενεργοποιημένες υπηρεσίες ταυτόχρονων συνομιλιών, αν κάποιος μας τηλεφωνεί εκείνη την ώρα, είτε θα βρίσκει τον αριθμό μας κατειλημμένο, είτε θα είναι σε αναμονή γεγονός που μπορεί εύκολα να προδώσει τέτοιου είδους παρακολουθήσεις.

- Θα ζεσταθεί η συσκευή αν η παρακολούθηση λειτουργεί για κάποια ώρα. Σίγουρα όλοι έχουμε παρατηρήσει πως αν μιλάμε για αρκετή ώρα στο κινητό, ζεσταίνεται η συσκευή (ουσιαστικά η μπαταρία επειδή αδειάζει γρήγορα)

- Είναι πιθανό να υπάρξουν παρεμβολές σε ηχεία. Πολλές συσκευές όταν πραγματοποιείται κλήση επηρεάζουν διαφόρων ειδών ηχεία. Το ίδιο γίνεται όταν η συσκευή μας επικοινωνεί με την κεραία για να πάρει σήμα ή για να μας έρθει μια κλήση.

Τα παραπάνω, σε συνδυασμό με το γεγονός πως δεν έχει υπάρξει μέχρι στιγμής ξεκάθαρη απόδειξη τέτοιας παρακολούθησης, μας αναγκάζουν να συμπεράνουμε πως μια παρακολούθηση μέσω FOTA, είναι μεν εφικτή, αλλά έχει αρκετά αρνητικά στοιχεία οπότε δεν μπορεί να θεωρηθεί αξιόπιστη και άρα πιθανή μέθοδος.

Κάποιες συμβουλές:

Με βάση τα παραπάνω λοιπόν, καλό είναι κάποιος να εφαρμόζει τους εξής κανόνες:

- Σε καμία περίπτωση δεν πρέπει να χρησιμοποιούμε τον προσωπικό μας αριθμό για παράνομες/περίεργες συνομιλίες

- Σε καμία περίπτωση δεν πρέπει να χρησιμοποιούμε την προσωπική μας συσκευή για παράνομες/περίεργες συνομιλίες ακόμα και αν αυτές τις κάνουμε από άλλο αριθμό

- Μια συσκευή/κάρτα που έχει στοχοποιηθεί, θα συνεχίσει να στοχοποιεί οποιαδήποτε κάρτα/συσκευή αντίστοιχα χρησιμοποιήσουμε σε αυτή. Είναι πολύ πιθανό αν η συσκευή μας ή η κάρτα μας έχει στοχοποιηθεί, τότε αν εισάγουμε μια κάρτα σε αυτή τη στοχοποιημένη συσκευή ή εισάγουμε την στοχοποιημένη κάρτα σε μια καινούρια συσκευή, η παρακολούθηση να ξεκινήσει αμέσως λόγω των ελέγχων που γίνονται από την κεραία στην οποία συνδεόμαστε. Οπότε, αν η κεραία εντοπίσει ένα στοχοποιημένο αριθμό IMEI ή μια στοχοποιημένη SIM, θα δώσει αμέσως σήμα για να ξεκινήσει ο εντοπισμός του κατόχου καθώς και η καταγραφή οποιασδήποτε συνομιλίας πραγματοποιηθεί (παράδειγμα πάνω σε αυτό θα δούμε παρακάτω)

- Θα πρέπει να προσέχουμε το κινητό μας

Γιατί κάποιος μπορεί να μάθει το IMEI μας μέσα σε λίγα δευτερόλεπτα

Γιατί μπορεί κάποιος να εγκαταστήσει κάποιο πρόγραμμα παρακολούθησης (όπως αναφέραμε παραπάνω)

- Δεν πρέπει να κρατάμε στο κινητό μας πληροφορίες που μπορούν να χρησιμοποιηθούν εναντίον μας (φωτογραφίες, σημειώσεις κλπ). Ακόμα και αν τις σβήσουμε από το κινητό μας, είναι εύκολο για την αστυνομία να τις ανακτήσει (θα δούμε παρακάτω πως ακριβώς λειτουργούν οι διαγραφές αρχείων σε ηλεκτρονικές συσκευές).

- Δεν πρέπει να δίνουμε ούτε τον αριθμό του τηλεφώνου μας, ούτε τη συσκευή μας στην αστυνομία σε περίπτωση που μας τα ζητήσουν σε περίπτωση προσαγωγής. Δεν έχουν δικαίωμα στην προσαγωγή να μας πάρουν τη συσκευή ούτε για λίγα λεπτά. Μέσα σε 5 λεπτά μέσω ειδικών μηχανημάτων και προγραμμάτων (προγράμματα τα οποία υπάρχουν ακόμα και δωρεάν) κάποιος μπορεί να αντιγράψει όλα τα δεδομένα της συσκευής μας καθώς και τον τηλεφωνικό μας κατάλογο. Το ίδιο μπορεί να γίνει ακόμα και αν έχουμε κλειστό το κινητό μας (απλά απαιτεί περισσότερες διαδικασίες αν θέλουν να πάρουν τα περιεχόμενα της SIM).

- Είναι βασικό να μη κουβαλάμε την προσωπική μας συσκευή/SIM μαζί μας σε ενέργειες που δε θέλουμε να γνωρίζει κάποιος ότι συμμετέχουμε. Δεν μπορεί να χρησιμοποιηθεί ως ακράδαντο στοιχείο η παρουσία μας σε μια ευρύτερη περιοχή στην οποία έγινε μια έκνομη ενέργεια, αλλά μπορεί να χρησιμοποιηθεί ως ένδειξη για πιθανή εμπλοκή μας. Οπότε καλό είναι σε τέτοιες ενέργειες να μην έχουμε συσκευές/sim οι οποίες θα μας τοποθετήσουν στον χώρο της ενέργειας, ενώ αν είναι απαραίτητο να έχουμε κινητό, καλό είναι να χρησιμοποιήσουμε κάποια συσκευή και κάρτα sim οι οποίες είναι ανώνυμες. Φυσικά είναι πολύ πιθανό η sim και η συσκευή αυτή να παρακολουθούνται μετά από μια τέτοια ενέργεια, ώστε να γνωρίζει η αστυνομία αν ο κάτοχος αυτής της συσκευής/sim συμμετείχε σε κάποια άλλη ενέργεια.

- Λύσεις πάνω στο ζήτημα της καταγραφής συνομιλιών, δυστυχώς μέχρι στιγμής δεν υπάρχουν καθώς αυτό θα απαιτούσε την κρυπτογράφηση της συνομιλίας από τη συσκευή και την αποκρυπτογράφηση από τον παραλήπτη. Δηλαδή η συνομιλία, τη στιγμή που μεταδίδεται στον αέρα να είναι ήδη κρυπτογραφημένη (σωστά αυτή τη φορά). Αυτό είναι περισσότερο πολύπλοκο από όσο ακούγεται για να εφαρμοστεί ανεξαρτήτως συσκευής (υπάρχουν προγράμματα για συσκευές smartphones). Για την περίπτωση των γραπτών μηνυμάτων (SMS) υπάρχουν μερικά προγράμματα που επιτρέπουν την κρυπτογράφηση μηνυμάτων (φυσικά η εγκατάσταση τέτοιων προγραμμάτων, πρέπει να υποστηρίζεται και από τη συσκευή)

- Θα πρέπει να αποφεύγουμε τις συνομιλίες μέσω bluetooth handsfree καθώς κάποιος μπορεί πολύ εύκολα να υποκλέψει τέτοιου είδους συνομιλίες υποκλέπτοντας την μετάδοση δεδομένων του handsfree και όχι του κινητού μας. Παράδειγμα τέτοια παρακολούθησης υπάρχει εδώ: http://www.youtube.com/watch?v=1c-jzYAH2gw

Μια τελευταία υποσημείωση:

Με το νέο νόμο για τα καρτοκινητά δημιουργείται ένα νέο πρόβλημα, καθώς χάνεται το πλεονέκτημα της ανωνυμίας αφού πλέον κάθε κάτοχος κάρτας sim θα πρέπει να είναι επώνυμος. Μια λύση σε αυτό το θέμα, είναι η χρήση πλαστών στοιχείων με μια επιφύλαξη στο θέμα της ταυτοποίησης με αληθινά στοιχεία, καθώς αν τα στοιχεία μια κάρτας sim ελεγχθούν (δεν ξέρουμε κατά πόσο ελέγχονται) για την αυθεντικότητά τους, τότε σίγουρα αυτομάτως ο δράστης θα τεθεί υπό επιτήρηση.

Case study

Ας δούμε λοιπόν πως μπορεί να κινηθεί η αστυνομία σε μια περίπτωση έκνομης ενέργειας (εδώ θα εστιάσουμε μόνο σε ότι αφορά την κινητή τηλεφωνία. Συνεπώς δε θα αναφερθούμε σε κάμερες κλπ)

Έστω ότι γίνεται μια έκνομη ενέργεια σε μια περιοχή. Η αστυνομία φτιάχνοντας το χρονοδιάγραμμα της υπόθεσης (δηλαδή πότε έγινε τι) θα ορίσει και το χρονικό όριο στο οποίο θα ερευνήσει την περιοχή. Αν στην υπόθεσή μας η ενέργεια έγινε στις 2πμ, η αστυνομία μπορεί να ορίσει για παράδειγμα ως χρονοδιάγραμμα το διάστημα 12:30πμ – 2:30πμ. Επίσης θα ορίσει μια ακτίνα στην οποία θα ερευνήσει. Ας υποθέσουμε ότι αυτή είναι μια ακτίνα 6 οικοδομικών τετραγώνων. Θα ερευνηθούν λοιπόν οι κλήσεις που έγιναν αυτό το χρονικό περιθώριο σε αυτή την περιοχή (αυτό θα γίνει βλέποντας ποιες κλήσεις έγιναν από τις κεραίες-κυψέλες που αντιστοιχούν σε αυτή την ακτίνα). Θα μελετηθεί αν οι συσκευές που πραγματοποίησαν αυτές τις κλήσεις έχουν πραγματοποιήσει κλήσεις από αυτή την κυψέλη στο παρελθόν και αν αυτές οι κλήσεις γίνονταν τακτικά, καθώς και αν οι κλήσεις ξεκίνησαν πρόσφατα ή γίνονται εδώ και αρκετό καιρό. Με αυτό τον τρόπο, θα προσπαθήσει η αστυνομία να εντοπίσει ποιες συσκευές/αριθμοί ανήκουν πιθανόν σε μόνιμους κατοίκους της περιοχής και ποιες σε περαστικούς (πέραν των ελέγχων σε αρχεία συνδέσεων τηλεφωνίας όπου θα βρεθεί και η μόνιμη διεύθυνση των κατόχων, καθώς πολλοί αριθμοί μπορεί να είναι καρτοκινητά). Κάνοντας το πρώτο κοσκίνισμα, θα καταλήξει να μειώσει το εύρος των ερευνών. Ύστερα, θα ελεγχθεί αν οι συσκευές/αριθμοί συνδέθηκαν με την κυψέλη μέσα στο χρονοδιάγραμμα που έθεσε η αστυνομία (εδώ 12:30πμ – 2:30πμ) ή αν είχαν συνδεθεί εκτός χρονοδιαγράμματος (αν π.χ κάποιος μπήκε στην κυψέλη στις 10πμ).Όταν λέμε σύνδεση, δεν εννοούμε κλήση, εννοούμε ότι μια ανοιχτή συσκευή μετακινήθηκε σε μια άλλη περιοχή, άρα για να συνεχίσει να έχει σήμα, συνδέθηκε με την κυψέλη. Με αυτό τον τρόπο θα μειωθεί ακόμα περισσότερο το εύρος καθώς κάποιος που συνδέθηκε με την κυψέλη στις 10πμ είναι λιγότερο ύποπτος από κάποιον που συνδέθηκε με την κυψέλη στις 12:45πμ. Για να μειωθεί ακόμα περισσότερο το εύρος -αν συνεχίζει να είναι μεγάλος ο αριθμός των ύποπτων- είναι πιθανό να κρατηθούν μόνο όσοι αριθμοί αποσυνδέθηκαν από την κυψέλη, την στιγμή που τελειώνει το χρονοδιάγραμμα. Για παράδειγμα, ποιοι αποσυνδέθηκαν από την κυψέλη στο διάστημα μεταξύ 2πμ – 3:30πμ. Εδώ απλά να πούμε ότι αν οι ύποπτοι αριθμοί είναι πολύ λίγοι (δηλαδή αν κατέληξε η έρευνα σε 2 ύποπτους αριθμούς), η εύρεση της κυψέλης που συνδέθηκαν αυτοί οι αριθμοί μετά την αποχώρηση από την ακτίνα του εγκλήματος, φτιάχνει και μια διαδρομή διαφυγής, οπότε δίνει και ένα ακόμα στοιχείο στην αστυνομία. Έστω λοιπόν ότι η έρευνα κατέληξε σε 2 αριθμούς, δηλαδή σε 2 κάρτες SIM και 2 αριθμούς IMEI. Αυτό που θα γίνει στη συνέχεια είναι, πρώτον να ελεγχθεί αν οι αριθμοί αυτοί ή οι συσκευές έχουν στοχοποιηθεί στο παρελθόν σε άλλες υποθέσεις ώστε να συνδεθούν οι δράστες. Στη συνέχεια, θα ελεγχθεί αν οι συσκευές αυτές έχουν “φιλοξενήσει” στο παρελθόν άλλες κάρτες SIM καθώς και αν οι στοχοποιημένες κάρτες SIM έχουν “φιλοξενηθεί” από άλλες συσκευές. Αυτό αυτομάτως φτιάχνει και ένα ιστό που θα ερευνήσει η αστυνομία αναδρομικά (αν π.χ βρεθεί μια συσκευή που έχει “φιλοξενήσει” τη στοχοποιημένη SIM, θα ερευνηθεί ποιες άλλες SIM έχει φιλοξενήσει κλπ κλπ). Επίσης, είναι προφανές πως ότι στοχοποιείται, θα τεθεί υπό παρακολούθηση καθώς είναι πιθανό τα στοιχεία που αποκτήθηκαν να μην αρκούν για να “δέσουν” την υπόθεση.

Στην περίπτωση που έχουμε υπόθεση όπου κάποιος καταζητείται, είναι προφανές ότι η αστυνομία θα παρακολουθήσει τους συγγενείς και φίλους του καταζητούμενου, έτσι ώστε σε περίπτωση που αυτός επικοινωνήσει μαζί τους να εντοπιστεί η κλήση, καθώς επίσης και να ερευνηθεί σε συνομιλίες αν κάποιο από αυτά τα άτομα έχει στοιχεία για τον καταζητούμενο.

Επίσης είναι προφανές ό,τι η σύνδεση των κομματιών του παζλ ενώνοντας διαφορετικές συσκευές με κάρτες όπως αναφέραμε παραπάνω, γίνεται από υπολογιστή και όχι από ανθρώπινο χέρι. Αυτό σημαίνει ότι το μόνο που μπορεί να καθυστερήσει την “ολοκλήρωση” του παζλ, είναι να καθυστερήσει η εύρεση άλλων SIM ή αριθμών IMEI από τις εταιρίες κινητής τηλεφωνίας.

PC Related antiforensics

The only truly secure system is one that is powered off, cast in a block of concrete and sealed in a lead-lined room with armed guards. — Gene Spafford

Τα ίχνη που μπορεί να αφήσει ο υπολογιστής μας και μπορεί να αξιοποιήσει η αστυνομία, δεν είναι σε καμία περίπτωση λίγα και σε καμία περίπτωση ασήμαντα. Δεν έχουν όλα τα ίχνη την ίδια βαρύτητα. Κάποια ίχνη μπορούν απλά να αποτελέσουν ενδείξεις και να ενισχύσουν υποψίες, ενώ κάποια άλλα μπορούν να θεωρηθούν είτε ως μεγάλης βαρύτητας στοιχεία, είτε ως ακράδαντα. Συνεπώς καλό είναι αν θέλουμε να χρησιμοποιούμε υπολογιστές σε ύποπτες/έκνομες ενέργειες, να γνωρίζουμε πολύ καλά τι ίχνη μπορούν να αφήσουν. Τα παραδείγματά μας και οι περισσότερες πληροφορίες είναι εστιασμένες στο λειτουργικό σύστημα Windows καθώς αποτελεί το πιο γνωστό λειτουργικό και ίσως το πιο “φλύαρο” από πλευράς ιχνών. Αυτό δε σημαίνει πως ότι αναφέρουμε ισχύει μόνο στα Windows. Το αντίθετο, τα περισσότερα ισχύουν σε όλα τα λειτουργικά συστήματα. Επίσης τα περισσότερα από τα παρακάτω ισχύουν και στην περίπτωση των κινητών smartphones.

Τα είδη των ιχνών αυτών μπορούμε να τα χωρίσουμε σε 3 κατηγορίες:

-

Metadata(exif info, geospatial metadata κλπ)

Τα ίχνη αυτά μπορούν να βρεθούν σε διάφορους τύπους αρχείων. Στις περισσότερες περιπτώσεις μπορούν απλά να αποτελέσουν ενδείξεις και να ενισχύσουν υποψίες.

-

Ίχνη στο δίσκο: Ίχνη του λειτουργικού συστήματος, ίχνη που αφήνουν διάφορα προγράμματα, ίχνη αρχείων

Τα ίχνη αυτά χωρίζονται σε διάφορες κατηγορίες(όπως φαίνεται και από τον τίτλο). Η επικινδυνότητα τους μπορεί να είναι από ελάχιστη έως πολύ μεγάλη. Τα ίχνη αυτής της κατηγορίας μπορούν να αποτελέσουν από ενδείξεις μέχρι και ακράδαντα στοιχεία.

-

Δικτυακά ίχνη

Τα ίχνη αυτά τα αφήνει κάθε υπολογιστής όταν συνδέεται στο internet. Η επικινδυνότητα τους μπορεί να είναι από ελάχιστη έως πολύ μεγάλη. Τα ίχνη αυτής της κατηγορίας μπορούν να αποτελέσουν από ενδείξεις μέχρι και ακράδαντα στοιχεία.

Metadata

Τι είναι:

Είναι πληροφορίες σχετικά με δεδομένα. Σαν λέξη χρησιμοποιείται σε πολλούς τομείς ενώ ακόμα και για τους υπολογιστές υπάρχουν πολλών ειδών metadata. Τα metadata δεν είναι απαραίτητα κάτι κακό. Τα metadata σε κάποια είδη αρχείων μπορούν να δώσουν παραπάνω πληροφορίες για το αρχείο αυτό. Για παράδειγμα μπορούν να αναφέρουν το όνομα του υπολογιστή αυτού που δημιούργησε το αρχείο(author), πόσες φορές έχει τροποποιηθεί το αρχείο, από ποιον τροποποιήθηκε τελευταία φορά. Επίσης σε μια φωτογραφία μπορεί να είναι πληροφορίες σχετικά με τη μάρκα της φωτογραφικής, το μοντέλο, τη μέρα που τραβήχτηκε και την ακριβή ώρα(όπως είναι ρυθμισμένη από την φωτογραφική). Τα metadata στις φωτογραφίες, ονομάζονται exif. Μια σημαντική κατηγορία metadata είναι τα geospatial metadata (κάποιοι μπορεί να τα έχουν ακούσει σαν geodata ή geotagging). Τα geospatial metadata είναι metadata που δίνουν πληροφορίες σχετικές με την τοποθεσία στην οποία δημιουργήθηκε το αρχείο. Είναι γνωστά κυρίως στα smartphones και στο facebook/flickr όπου σε μια φωτογραφία που έχει τραβήξει κάποιος από το smartphone του προστίθενται metadata σχετικά με την τοποθεσία που τραβήχτηκε η φωτογραφία αυτή σύμφωνα με τις συντεταγμένες που δίνει το gps του smartphone.

Ποιοι είναι οι πιο γνωστοί τύποι αρχείων με τέτοιου είδους metadata:

Οι πιο γνωστοί τύποι αρχείων που προσφέρουν αρκετά στοιχεία είναι (με σειρά από τα περισσότερα σημαντικά στοιχεία στα λιγότερο σημαντικά): αρχεία microsoft/open office(.doc, .odt, .docx, .xls κλπ), αρχεία που έχουν δημιουργηθεί απο φωτογραφική μηχανή(αρχεία τύπου raw, jpg, jpeg), αρχεία εικόνων(jpg, png, gif), αρχεία ήχου και βίντεο(.avi, .mpg, .wmv, .wma, .ogg, .mp3)

Αποτελούν αποδεικτικά στοιχεία;

Από μόνα τους σε καμία περίπτωση δεν αποτελούν αποδεικτικό στοιχείο. Με λίγα λόγια ένα αρχείο .doc το οποίο έχει στα χέρια της η ΕΛ.ΑΣ και το οποίο στο όνομα του author έχει το όνομα του υπολογιστή μας(π.χ nikos), δεν είναι ακράδαντο στοιχείο σε περίπτωση που παρθεί ο υπολογιστής μας και έχει για όνομα το ίδιο όνομα (nikos). Σε περίπτωση που για όνομα υπολογιστή/author, έχουμε το ονοματεπώνυμο μας ή καποιον αριθμό μητρώου π.χ, πάλι δεν μπορεί να θεωρηθεί ακράδαντο στοιχείο αλλά είναι πιθανόν να έχει μεγαλύτερη βαρύτητα σε σχέση με την 1η περίπτωση. Ο λόγος που δεν μπορεί να θεωρηθεί ακράδαντο στοιχείο, είναι επειδή δεν είναι μοναδικά τα στοιχεία (όπως ένα imei), και εξαρτάται από προσωπικές επιλογές του χρήστη(τι όνομα υπολογιστή θα βάλει, ημερομηνία κλπ).

Λύσεις:

Το ότι δεν αποτελούν αποδεικτικά στοιχεία που θα χρησιμοποιηθούν εναντίον μας, δε σημαίνει φυσικά ότι πρέπει να τα προσφέρουμε απλόχερα. Όπως και πολλά άλλα στοιχεία(π.χ η παρουσία μας σε κάποιο χώρο, δε είναι στοιχείο ότι ευθυνόμαστε για ότι έγινε στο χώρο αυτό), έτσι και τα metadata, είναι μικρά κομματάκια στο πάζλ που προσπαθεί να φτιάξει η αστυνομία. Είναι πολύ πιθανό να χρησιμοποιηθούν σαν ένδειξη. Ένα πρώτο πράγμα που πρέπει να κάνουμε ανεξαρτήτως των metadata, είναι να μην έχουμε το ονοματεπώνυμο μας ή κάποιο προσωπικό μας στοιχείο για όνομα υπολογιστή(ή author/owner σε προγράμματα που μας το ζητάνε). Πέραν αυτού, υπάρχουν αρκετά προγράμματα που μπορούν να αφαιρέσουν τέτοιες πληροφορίες από κάποια είδη αρχείων. Τα περισσότερα υποστηρίζουν αρχεία microsoft office και αρχεία φωτογραφικών μηχανών. Το microsoft/open office δίνει τη δυνατότητα στο χρήστη μέσω ρυθμίσεων να διαλέξει αυτός τι όνομα author θα υπάρχει. Τα windows 7 υποστηρίζουν την αφαίρεση πληροφοριών ορισμένων αρχείων(όπως jpg). Φυσικά πληροφορίες όπως ημερομηνία δημιουργίας του αρχείου, καθώς και ημερομηνία τροποποιήσης του αρχείου δεν μπορούν να σβηστούν καθώς χρειάζονται από το λειτουργικό μας σύστημα. Αυτό που μπορεί να γίνει όμως, είναι να αλλαχθούν. Θα αναφερθούμε παρακάτω σχετικά με αυτό το θέμα. Σε κάποια αρχεία .doc του Microsoft Office επίσης καταγράφεται η MAC Address του συγγραφέα (στο πεδίο Unique Identifier (GUID)). Θα δούμε παρακάτω ότι η καταγραφή αυτή είναι πολύ σημαντική και μπορεί να αποτελέσει ακράδαντο στοιχείο αν βρεθεί.

Κάποια ενδεικτικά προγράμματα για προβολή/διαγραφή των metadata:

DocScruber (δωρεάν από εδώ: http://www.javacoolsoftware.com/docscrubber.html)

OOMetaExtractor (δωρεάν από εδώ: http://oometaextractor.codeplex.com)

Document Trace Remover (trial από εδώ: http://www.smartpctools.com/trace_remover)

BatchPurifier (demo από εδώ: http://www.digitalconfidence.com/BatchPurifier.html)

Exif tag remover (δωρεάν από εδώ: http://www.rlvision.com/exif/about.asp)

JPG Cleaner (δωρεάν από εδώ: http://www.rainbow-software.org/programs.html#JPG Cleaner)

ExifCleaner (trial από εδώ: http://www.superutils.com/products/exifcleaner)

Case study:

Στην περίπτωση του Ε.Α και στην αποστολή των προκυρήξεων μέσω cd και αρχείο word, η αστυνομία θα προσπάθησε να δει το author πεδίο, την ημερομηνία τροποποίησης, την ημερομηνία δημιουργίας καθώς και το όνομα του author που τροποποίησε τελευταία φορά το αρχείο. Αν η φήμη ότι βρέθηκε ο υπολογιστής σύνταξης της προκύρηξης ισχύει και δεν είναι σενάρια των ΜΜΕ, αυτό μπορεί να βασίζεται πάνω στα ακόλουθα:

- Author: Αν το πεδίο αυτό ήταν το ίδιο, αυτό αποτελεί μια ένδειξη

- GUID: Αν υπήρχε το πεδίο αυτό και ταίριαζε στη MAC address του συγκεκριμένου υπολογιστή, αποτελεί ακράδαντο στοιχείο

Σε περίπτωση που βρέθηκε αρχείο .doc στον υπολογιστή με το ίδιο περιεχόμενο:

Αν η ημερομηνία και ώρα δημιουργίας του αρχείου είναι ίδια με την ημερομηνία και ώρα δημιουργίας του αρχείου στο cd αυτό μπορεί να αποτελέσει σημαντικό επιβαρυντικό στοιχείο και μπορεί να θεωρηθεί μέχρι και ακράδαντο. Φυσικά το να σβήστηκε από τον υπολογιστή το αρχείο με ένα delete και άδεισμα του κάδου ανακύκλωσης δεν μπορεί να αποτρέψει την εύρεση του από την αστυνομία(σε αυτό το θέμα θα αναφερθούμε παρακάτω). Στα παραπάνω όμως μπορεί να θίξουμε το κατά πόσο μια MAC address η οποία μπορεί να τροποποιηθεί και μια ώρα δημιουργίας η οποία καθορίζεται από την ώρα που έχει βάλει κάποιος στον υπολογιστή του και η οποία επίσης μπορεί να τροποποιηθεί αποτελούν ακράδαντα στοιχεία. Με λίγα λόγια, πεδία τα οποία μπορούν να αλλαχθούν από τον οποιονδήποτε (από την αστυνομία π.χ για να ενοχοποιήσουν κάποιον), μπορούν να θεωρηθούν ακράδαντα στοιχεία;

Ίχνη στο δίσκο

Ίχνη του λειτουργικού συστήματος και ίχνη που αφήνουν διάφορα προγράμματα

Θα αναφερθούμε εδώ στα ίχνη που μπορεί να αφήσει πίσω μας το λειτουργικό μας σύστημα. Θα αναφερθούμε κυρίως στο λειτουργικό σύστημα Windows καθώς είναι αυτό που χρησιμοποιείται σε μεγαλύτερο βαθμό και αφήνει και τα περισσότερα ίχνη. Αυτό φυσικά δε σημαίνει ότι λειτουργικά όπως Linux/Apple δεν αφήνουν ίχνη.

Τα Windows αφήνουν ένα σωρό ίχνη για πράγματα που κάνουμε. Τα ίχνη αυτά είναι τόσα πολλά που θα χρειαζόμασταν πάρα πολλές σελίδες και προαπαιτούμενες γνώσεις για να αναφερθούμε στο κάθε ένα. Εδώ θα αρκεστούμε σε μερικά από αυτά, αλλά αυτό που πρέπει να γίνει κατανοητό, είναι ότι κάθε λειτουργικό σύστημα κρατάει πληροφορίες για το τι κάνουμε και είναι σχεδόν αδύνατο ειδικά στην περίπτωση των windows να μην αφήσουμε ίχνη. Είναι βασικό να έχουμε έστω ενεργοποιημένη τη ρύθμιση που μας εμφανίζει και τα κρυμμένα αρχεία του λειτουργικού μας για να μπορούμε να δούμε τυχόν κρυφά αρχεία που δημιουργούνται ή υπάρχουν ήδη. Με αυτό τον τρόπο θα δούμε για παράδειγμα τα κρυφά αρχεία που δημιουργούνται όταν ανοίγουμε ένα έγγραφο word.

Ας αναφερθούμε όμως πιο συγκεκριμένα στο είδος των ιχνών καθώς κάποια από αυτά είναι λιγότερο επικίνδυνα από τα άλλα και κάποια περισσότερο.

Ίχνη των windows

-

Τα windows κρατάνε το όνομα οποιασδήποτε usb συσκευής έχουμε συνδέσει στον υπολογιστή μας, και πολλές φορές καταγράφεται και ο σεριακός αριθμός(serial number είναι μοναδικός) της συσκευής αυτής. Αυτό μπορεί να είναι χρήσιμο στοιχείο καθώς κάποιος μπορεί να γνωρίζει ποιες usb συσκευές έχουμε συνδέσει στον υπολογιστή μας και άρα έχουμε μεταφέρει δεδομένα σε αυτές.

Λύση:

Για να σβήσουμε το αρχείο των usb συσκευών μας, μπορούμε να χρησιμοποιήσουμε το πρόγραμμα USBDeview το οποίο μας εμφανίζει αυτή τη λίστα και μας επιτρέπει να σβήσουμε ότι θέλουμε από τη λίστα. Φυσικά σε περίπτωση που ξανασυνδέσουμε τη συσκευή μας, θα πρέπει αφού την αποσυνδέσουμε να τη σβήσουμε από το αρχείο αυτό. Το πρόγραμμα αυτό μπορούμε να το κατεβάσουμε δωρεάν από εδώ: http://www.nirsoft.net/utils/usb_devices_view.html

-

Αρχεία thumb.db: Τα αρχεία αυτά δημιουργούνται από τα windows σε φακέλους που ανοίγουμε και χρησιμοποιούνται για να μπορούμε να δούμε περίπου τι δεδομένα έχει ο φάκελος μας. Κλασσικό παράδειγμα είναι οι φάκελοι που περιέχουν φωτογραφίες όπου πριν μπούμε στον φάκελο, βλέπουμε να εμφανίζονται μικρογραφίες των εικόνων. Τα αρχεία thumb.db λοιπόν μπορούν να χρησιμοποιηθούν για να δει κάποιος μικρογραφίες των εικόνων που έχουμε σε ένα φάκελο, ακόμα και αν οι εικόνες έχουν σβηστεί (αρκεί να μην έχει σβηστεί ή ενημερωθεί το αρχείο thumb.db).

Λύση:

Για να λύσει κάποιος το πρόβλημα των thumbnails πρέπει στα windows να κάνει το εξής: Ανοίγουμε το “Ο υπολογιστής μου”, επιλέγουμε από την μπάρα tools -> folder options (εργαλεία -> επιλογές φακέλων), πατάμε στην καρτέλα view(προβολή) και επιλέγουμε την επιλογή do not cache thumbnails(χωρίς προσωρινή αποθήκευση μικρογραφιών). Στα windows 7 γίνεται με τον ίδιο τρόπο αλλά στο τέλος επιλέγουμε το “always show icons, never thumbnails”

-

Πρόσφατα ανοιγμένα αρχεία: Τα windows κρατάνε αρχείο με τα ονόματα των αρχείων που ανοίξαμε πρόσφατα. Αυτό ουσιαστικά μπορεί να δώσει μια κατεύθυνση σε κάποιον ποια αρχεία να ελέγξει πρώτα καθώς και να μάθει αν τα αρχεία αυτά βρίσκονται στο δίσκο ή σε κάποιο usb stick

-

Αρχείο hiberfil.sys: Το αρχείο αυτό δημιουργείται όταν ο υπολογιστής μας(σύνηθες σε laptop) μπαίνει σε λειτουργία hibernation(αδράνεια). Περιέχει παρόμοιες πληροφορίες με αυτές του pagefile.sys. Ουσιαστικά γράφει σε αρχείο ότι περιέχει η RAM μας εκείνη τη στιγμή(όπως αρχεία, δεδομένα, κωδικοί κλπ).

Λύση:

Είναι βασικό να μην έχουμε ενεργοποιημένη τη λειτουργία αδράνειας(hibernation) του υπολογιστή μας σε καμία περίπτωση. Είναι ένα πρώτο στοιχείο για να δει κάποιος τι κάναμε τελευταία στιγμή. Αυτό μπορεί να το δει και από τη μνήμη RAM μας, αν καταφέρει και την βγάλει από τον υπολογιστή μας λίγο αφού τον κλείσουμε (προφανώς θεωρούμε βασικό ότι αν μας πάρουν τον υπολογιστή, αυτός θα πρέπει να είναι κλειστός)

-

Αρχείο pagefile.sys: Το αρχείο αυτό κρατά πληροφορίες που επεξεργάστηκε πρόσφατα ο υπολογιστής μας. Η απόκτηση του από κάποιον μπορεί να του δώσει από πληροφορίες μέχρι και ολόκληρα αρχεία που ανοίξαμε πρόσφατα. Το αρχείο αυτό είναι βοηθητικό στη μνήμη RAM* του υπολογιστή μας. Αντίστοιχο στο λειτουργικό σύστημα Linux είναι το swap file.

Λύση:

Δυστυχώς δε γίνεται να κάνουμε ότι κάναμε με το hibernation και με το αρχείο pagefile.sys, καθώς αν επιλέξουμε να μην υπάρχει τότε τα windows δε θα μπορούν να λειτουργήσουν σωστά. Υπάρχει η επιλογή να διαγράφεται το αρχείο αυτό αυτόματα όταν κλείνουμε τα windows αλλά αυτό μπορεί να καθυστερήσει αρκετά το κλείσιμο του υπολογιστή. (Για όσους ενδιαφέρονται: http://netsecurity.about.com/od/windowsxp/qt/aa071004.htm). Επίσης κάποιος μπορεί να ρυθμίσει το αρχείο pagefile/swap να έχει πολύ μικρό μέγεθος, όμως μια τέτοια ενέργεια θα έκανε τον υπολογιστή μας αρκετά αργό. Αυτό γίνεται επειδή ο υπολογιστής μας χρησιμοποιεί το pagefile/swap σαν “επέκταση” της μνήμης RAM. Οπότε όταν τρέχουμε ένα πρόγραμμα και η RAM μας δεν αρκεί, αποθηκεύονται κάποια δεδομένα σε τέτοια αρχεία.

-

Αρχεία temp: Τα windows αποθηκεύουν οτιδήποτε αντιγράφουμε ή μετακινούμε, πρώτα σε ένα φάκελο temp και μετά στην τοποθεσία που επιθυμούμε. Αφού πραγματοποιηθεί η αντιφραφή/μετακίνηση, το αρχείο μας διαγράφεται από τον φάκελο temp(κάτι που δεν είναι ασφαλές, όπως θα πούμε παρακάτω).

-

Defrag/Ανασυγκρότηση δίσκων: Εξαιτίας του τρόπου λειτουργίας των Windows, πρέπει ανά περιόδους να κάνουμε ανασυγκρότηση δίσκων(defrag) για να λειτουργεί γρηγορότερα ο υπολογιστής μας. Αυτή η ενέργεια δημιουργεί πολλά προβλήματα και θα εξηγήσουμε παρακάτω γιατί.

-

System Restore/Επαναφορά συστήματος: Τα windows κρατάνε αρχείο με αλλαγές που κάνουμε στο δίσκο μας (κυρίως σχετικά με προγράμματα που εγκαθιστούμε) έτσι ώστε αν έχουμε στο μέλλον κάποιο πρόβλημα στο δίσκο μας, να μπορούμε να επιστρέψουμε σε προηγούμενη κατάσταση (δηλαδή π.χ πριν εγκαταστήσουμε κάποιο πρόγραμμα).

Λύση:

Η απενεργοποίηση αυτής της επιλογής γίνεται από το control panel/πίνακας ελέγχου -> system/σύστημα -> system protection/προστασία συστήματος

-

Prefetch αρχεία: Τα windows τις περισσότερες φορές που ανοίγουμε κάποιο εκτελέσιμο αρχείο, κρατάνε ένα αντίγραφό του για να μπορούν να το ανοίξουν πιο γρήγορα την επόμενη φορά. Ο φάκελος που περιέχει τέτοια αρχεία, μπορεί να υποδείξει σε κάποιον ποια προγράμματα χρησιμοποιεί ο χρήστης του συγκεκριμένου υπολογιστή.

-

UserAssist registry key: Τα windows κρατάνε στη registry αρχείο με οποιοδήποτε εκτελέσιμο έχουμε τρέξει στον υπολογιστή μας ενώ επίσης καταγράφεται και η τοποθεσία του αρχείου. Οι πληροφορίες αυτές είναι κρυπτογραφημένες με έναν απλοϊκό παιδικό αλγόριθμο κρυπτογράφησης ROT13.

Λύσεις για τα υπόλοιπα:

Υπάρχουν προγράμματα που διαγράφουν αρκετά από τα ίχνη που αφήνει το λειτουργικό μας. Σε καμία περίπτωση αυτό όμως δεν πρέπει να μας επαναπαύει και να θεωρούμε ότι δεν έχουμε αφήσει ίχνη. Είναι σχεδόν αδύνατο σε εγκατεστημένο λειτουργικό να μην αφήσουμε καθόλου ίχνη(θεωρώντας ότι ακόμα και μικρά ίχνη έχουν σημασία). Θα αναφερθούμε στο τέλος σε ολοκληρωμένες λύσεις πάνω σε θέματα ασφάλειας που θα λύνουν τα περισσότερα από τα προβλήματα που θα αναφέρουμε.

Σημείωση: Για να ανακτήσει κάποιος δεδομένα από τη μνήμη RAM θα πρέπει είτε να αποκτήσει τον υπολογιστή μας ενώ αυτός λειτουργεί ή λίγο αφού τον κλείσαμε να πάρει τις μνήμες RAM και να αντιγράψει τα περιεχόμενά τους σε δίσκο, καθώς η μνήμη RAM χάνει τα δεδομένα της όσο κρυώνει (δηλαδή αφού κλείσουμε τον υπολογιστή). Ένας τρόπος για να είμαστε σίγουροι ότι κατά μεγάλο ποσοστό τα δεδομένα της RAM έχουν χαθεί, είναι να επανεκκινήσουμε τον υπολογιστή μας, να αφήσουμε να φορτώσει το λειτουργικό μας σύστημα και μετά να τον κλείσουμε.

Μερικά ενδεικτικά προγράμματα είναι τα παρακάτω:

(τα προγράμματα αυτά δεν κάνουν ακριβώς τα ίδια, οπότε καλό είναι να τα χρησιμοποιούμε όλα και όχι μόνο ένα)

Ccleaner (δωρεάν από εδώ: http://www.piriform.com/ccleaner)

Clean After Me (δωρεάν από εδώ: http://www.nirsoft.net/utils/clean_after_me.html)

Evidence Eliminator

MRU-Blaster (δωρεάν από εδώ: http://www.javacoolsoftware.com/mrublaster.html)

BleachBit (δωρεάν για windows και linux από εδώ: http://bleachbit.sourceforge.net)

Επικινδυνότητα:

Από μικρή έως μεγάλη. Το να βρει η αστυνομία το ποιες συσκευές usb έχουμε συνδέσει παλιότερα στον υπολογιστή μας, μπορεί απλά να τους δώσει μια κατεύθυνση αλλά όχι και στοιχεία. Όμως αρχεία pagefile και hiberfil μπορούν να δώσουν στο πιάτο ολόκληρα αρχεία του υπολογιστή μας. Οπότε η επικινδυνότητα σε αυτό το σημείο εξαρτάται από το είδος και το περιεχόμενο των αρχείων που μπορούν να βρουν μέσω αυτών των μεθόδων.

Ίχνη από διεγραμμένα αρχεία

Είναι βασικό να κάνουμε μια μικρή εισαγωγή στον τρόπο που αποθηκεύονται οι πληροφορίες στο δίσκο μας, ώστε να γίνουν κατανοητά τα όσα θα πούμε παρακάτω. Ο σκληρός δίσκος του υπολογιστή μας χωρίζεται σε περισσότερα από ένα κομμάτια. Το κάθε κομμάτι έχει το δικό του ρόλο στη λειτουργία του δίσκου. Δυο βασικά κομμάτια θα περιγράψουμε εδώ.

Ας σκεφτούμε το σκληρό μας δίσκο σαν ένα βιβλίο. Όπως και το βιβλίο, έτσι και ο δίσκος περιέχει περιεχόμενα στην αρχή και στις σελίδες που αναφέρονται στα περιεχόμενα υπάρχουν δεδομένα. Με λίγα λόγια ο δίσκος έχει ένα κομμάτι όπου είναι ουσιαστικά ο κατάλογος των περιεχομένων του δίσκου(master file table(MFT)) και ένα κομμάτι όπου είναι τα πραγματικά δεδομένα. Ο υπολογιστής μας για να καταλάβει που πρέπει να αποθηκεύσει νέα δεδομένα(δηλαδή για να βρει άδειο χώρο) κοιτάει το MFT. Οποιαδήποτε τοποθεσία για την οποία δεν υπάρχει πληροφορία στο MFT, θεωρείται άδειος χώρος.

Όταν δημιουργούμε ένα αρχείο στον υπολογιστή μας, γίνονται δύο βασικά πράγματα:

- Ο υπολογιστής μας βρίσκει ένα άδειο σημείο στο δίσκο να αποθηκεύσει τα δεδομένα

- Ενημερώνεται το MFT και εισάγεται η τοποθεσία που βρίσκεται το αρχείο

Όταν διαγράφουμε ένα αρχείο στον υπολογιστή μας, γίνονται το εξής (και εδώ δημιουργείται το πρόβλημα):

- Ενημερώνεται το MFT και πλέον η τοποθεσία που βρισκόταν το αρχείο, θεωρείται άδεια

Με λίγα λόγια, αυτό που γίνεται όταν διαγράφουμε ένα αρχείο, είναι να μαρκάρεται η τοποθεσία ως ελεύθερη-άδεια. Αυτό όπως είναι προφανές, δεν διαγράφει τα δεδομένα, απλά αφήνει την τοποθεσία ελεύθερη. Για να διαγραφεί στην πραγματικότητα το αρχείο, πρέπει στο σημείο που ήταν το αρχείο μας να γραφτούν άλλα δεδομένα. Όμως ο τρόπος που επιλέγεται η τοποθεσία που θα γραφτούν νέα δεδομένα δεν μπορεί να ελεγχθεί.

Για να γίνει πιο κατανοητή η διαδικασία, σκεφτείτε πως έχετε ένα βιβλίο, του οποίου τα περιεχόμενα είναι γραμμένα με μολύβι. Όταν διαγράφουμε μια σελίδα πχ την 26, ο υπολογιστής ουσιαστικά σβήνει τη συγκεκριμένη σελίδα από τον πίνακα περιεχομένων. Όταν θέλει να προσθέσει μια σελίδα, θα αναζητήσει από τον πίνακα περιεχομένων τις “κενές” σελίδες και εκτός των άλλων θα του δοθεί ως απάντηση και η σελίδα 26. Αν τύχει και επιλέξει τη σελίδα 26 ο υπολογιστής μας, θα “πατήσει” από πάνω ότι είναι ήδη γραμμένο σε αυτή τη σελίδα. Αν το αρχείο μας έπιανε όλη τη σελίδα 26 και το νέο αρχείο πιάνει τη μισή, τότε η μισή θα περιέχει το παλιό αρχείο και η άλλη μισή το καινούριο. Η ανάκτηση του παλιού αρχείου διαβάζοντας τη μισή σελίδα, είναι δύσκολη αλλά όχι αδύνατη και εξαρτάται από το είδος του αρχείου.

Μετακίνση, Αντιγραφή, Ανασυγκρότηση δίσκου και Format:

-

Μετακίνηση

Τι ακριβώς γίνεται όταν μετακινούμε ένα αρχείο από ένα σημείο σε άλλο στον ίδιο δίσκο; Τίποτα απολύτως, απλά ο υπολογιστής μας μάς εμφανίζει ότι το αρχείο είναι στην επιφάνεια εργασίας για παράδειγμα αντί σε κάποιον άλλο φάκελο. Στην πραγματικότητα δε μετακινείται τίποτα απολύτως. Εικονικά μόνο βλέπουμε το αρχείο μας σε άλλο σημείο, ενώ το MFT παραμένει το ίδιο. Σε περίπτωση που μετακινήσουμε το αρχείο μας σε άλλο δίσκο ο υπολογιστής μας αντιγράφει το αρχείο μας σε ένα φάκελο temp, σβήνει εικονικά(delete) το αρχείο από την παλιά τοποθεσία, αντιγράφει το αρχείο μας στη νέα τοποθεσία και σβήνει το αρχείο από το φάκελο temp. Δηλαδή για να μετακινηθεί ένα αρχείο μας από ένα δίσκο σε άλλο, ο υπολογιστής δημιουργεί ένα δεύτερο αντίγραφο του αρχείου μας σε έναν temp φάκελο και στο τέλος διαγράφει εικονικά το 2 φορές υπάρχον αρχείο από το δίσκο. Το αν θα σβηστούν πραγματικά τα αρχεία μας, είναι θέμα τύχης αν στην τοποθεσία αυτή γραφτεί κάποιο άλλο αρχείο ίδιου ή μεγαλύτερου μεγέθους. Με λίγα λόγια, αν κάποιος είχε μια ελπίδα να ανακτήσει το αρχείο μας από τον παλιό δίσκο, τώρα έχει δυο ελπίδες καθώς το αρχείο μας υπάρχει 2 φορές στο δίσκο αυτόν.

-

Αντιγραφή:

Στην περίπτωση της αντιγραφής, συμβαίνει αυτό που περιγράψαμε πάνω -δημιουργείται ένα αντίγραφο δηλαδή του αρχείου μας, το οποίο αφού ολοκληρωθεί η αντιγραφή “διαγράφεται”. Δηλαδή στην πραγματικότητα υπάρχει δυο φορές στον δίσκο μας.

-

Ανασυγκρότηση δίσκου:

Όταν επιλέγουμε να κάνουμε ανασυγκρότηση δίσκου, ο υπολογιστής μας ουσιαστικά αντιγράφει και “τακτοποιεί” τα δεδομένα μας, τα οποία όπως αναφέραμε αποθηκεύει τυχαία όπου βρει χώρο (όχι στη σειρά δηλαδή). Ας επιστρέψουμε στο παράδειγμα με το βιβλίο. Ας υποθέσουμε πως έχουμε ένα βιβλίο που είναι γραμμένες (δηλαδή υπάρχουν στον πίνακα περιεχομένων) οι σελίδες 26,37,58,65 και όλες οι υπόλοιπες είναι κενές. Αυτό που κάνει ο υπολογιστής μας με την ανασυγκρότηση είναι το εξής: Αντιγράφει τα περιεχόμενα των σελίδων 26,37,58,65 στις σελίδες 1,2,3,4 που είναι άδειες και ενημερώνει τον πίνακα περιεχομένων για την “μετακίνηση”, δηλαδή ότι οι σελίδες 26,37,58,65 είναι άδειες και οι σελίδες 1,2,3,4 έχουν στοιχεία. Άρα τα δεδομένα μας τώρα υπάρχουν 2 φορές αλλά ο υπολογιστής μας θεωρεί ότι υπάρχουν μια (αφού αναφέρονται μια φορά στον πίνακα περιεχομένων). Φυσικά το παράδειγμα είναι σχετικό και περιγράφει τη διαδικασία χωρίς να σημαίνει ότι κάθε φορά που κάνουμε ανασυγκρότηση, υπάρχουν όλα τα δεδομένα μας 2 φορές στο δίσκο (το ποια αρχεία και πόσα υπάρχουν 2 φορές στο δίσκο, εξαρτάται από διάφορους παράγοντες).

- Format:

Όλοι γνωρίζουμε τη διαδικασία format ενώ κάποιοι ίσως να έχουν παρατηρήσει ότι τα windows προσφέρουν 2 λειτουργίες format (quick, non quick). Αυτό που συμβαίνει κατά τη διάρκεια ενός format είναι πολύ πιο απλό από όσο κάποιοι μπορεί να φαντάζονται. Το μόνο που συμβαίνει, είναι να σβήνεται το MFT, δηλαδή να σβήνεται ο πίνακας περιεχομένων. Δηλαδή δε σβήνεται πραγματικά κανένα αρχείο, απλά ο υπολογιστής αναγνωρίζει το δίσκο μας σαν άδειο. Για αυτό το λόγο ίσως να έχετε παρατηρήσει πως το quick format είναι πάντα γρήγορο, ανεξαρτήτως χωρητικότητας δίσκου. Το regular format που ίσως να δίνει την αυταπάτη ότι όντως σβήνει τα αρχεία μας, το μόνο παραπάνω που κάνει σε σχέση με το quick format, είναι να ελέγχει το δίσκο μας για bad sectors (κατεστραμμένα σημεία) και για αυτό το λόγο η ταχύτητα του εξαρτάται από το μέγεθος του δίσκου. Με λίγα λόγια, καμία από τις 2 επιλογές format, δεν είναι ασφαλής (το ίδιο ισχύει και για τα λειτουργικά Linux/Mac OS).

Πως διαγράφεται πραγματικά ένα αρχείο:

Στην περίπτωση που διαγράψουμε ένα αρχείο με delete και αδειάσουμε τον κάδο, ουσιαστικά έχει γίνει αυτό που περιγράψαμε πάνω, δηλαδή ελευθερώθηκε η θέση στα περιεχόμενα μόνο. Για να σιγουρευτούμε ότι τα δεδομένα μας έχουν εξαφανιστεί από το δίσκο, θα πρέπει να γεμίσουμε το δίσκο με αρχεία, μέχρι να γεμίσει τελείως. Οπότε, τότε θα είμαστε σίγουροι ότι και στη θέση που ήταν παλιά το αρχείο μας, τώρα είναι νέα δεδομένα. Δηλαδή αν έχουμε ένα δίσκο 20GB και χρησιμοποιούμε τα 15, στην περίπτωση που σβήσουμε ένα αρχείο, θα πρέπει να γεμίσουμε όλο μας το δίσκο ώστε να σιγουρευτούμε ότι ο υπολογιστής μας έγραψε εκεί που ήταν το αρχείο που σβήσαμε.

Άλλος τρόπος διαγραφής:

Υπάρχουν προγράμματα που μπορούν να αναλάβουν την ασφαλή διαγραφή ενός αρχείου. Αυτό που κάνουν ουσιαστικά αυτά τα προγράμματα, είναι το εξής: Βλέπουν το ακριβές μέγεθος του αρχείου που επιλέξαμε και πηγαίνουν στην τοποθεσία που αρχίζει το αρχείο μας. Ανοίγουν το αρχείο μας (σαν 0 και 1) και γράφουν μέσα τυχαία δεδομένα πάνω στα άλλα μέχρι να καταλαμβάνει το ίδιο μέγεθος που είχε αρχικά. Ύστερα διαγράφουν απλά το αρχείο. Με λίγα λόγια, το αρχείο δεν διαγράφεται ουσιαστικά (διαγράφεται με τον ίδιο τρόπο όπως όταν πατάμε delete). Όμως δεν μας απασχολεί ιδιαίτερα αφού το αρχείο μας πλέον δεν είναι αυτό που ήταν πριν καθώς τα δεδομένα του έχουν αλλάξει. Ας το φανταστούμε σαν ένα βιβλίο. Λέμε λοιπόν ότι θέλουμε να διαγράψουμε τις σελίδες 30-32. Το πρόγραμμα πηγαίνει στη σελίδα 30 και αρχίζει και γράφει τυχαία γράμματα μέχρι τη σελίδα 32. Ύστερα μέσω του απλού delete διαγράφει τις σελίδες 30-32 από τον πίνακα περιεχομένων. Άρα ακόμα και αν βρει κάποιος τις σελίδες 30-32 θα δει ακαταλαβίστικα πράγματα. Τέτοιου είδους προγράμματα προσφέρουν και μια λειτουργία ασφαλούς διαγραφής ενός ήδη διεγραμμένου αρχείου. Σε αυτή την περίπτωση αυτό που κάνουν είναι αυτό που περιγράψαμε πάνω σαν πραγματικό τρόπο διαγραφής. Η επιλογή λέγεται συνήθως wipe/shred free space και αυτό που κάνει μια τέτοια λειτουργία είναι να γεμίζει το δίσκο μας με τυχαία δεδομένα μέχρι να γεμίσει πλήρως (μετά φυσικά αυτά διαγράφονται από τον πίνακα περιεχομένων). Οπότε είναι καλύτερα να διαγράφουμε τα αρχεία μας με τέτοια προγράμματα που πρώτα τα αχρηστεύουν και όχι με delete καθώς η διαδικασία ασφαλούς διαγραφής σε αυτή την περίπτωση (με wipe free space) μπορεί να διαρκέσει αρκετή ώρα (εξαρτάται από το μέγεθος του ελεύθερου χώρου του δίσκου).

Υλική καταστροφή αντί για διαγραφή:

Είναι ίσως ο πιο λάθος τρόπος καθώς:

- Μπορούν να μας κατηγορήσουν για καταστροφή αποδεικτικών στοιχείων

- Θα πρέπει να κάνουμε ολική καταστροφή. Επειδή ο υπολογιστής μας δεν μπορεί να διαβάσει το σκληρό δίσκο ή το cd, δε σημαίνει ότι καταστράφηκαν πλήρως.

Λύσεις:

Eraser

Srm ή shred (Linux)

dban( bootable iso για διαγραφή ολόκληρων δίσκων)

Αναλυτικές οδηγίες:

Οδηγίες για την εγκατάσταση και τη χρήση των παραπάνω προγραμμάτων μπορούν να βρεθούν εδώ: skytal.es ασφαλής διαγραφή αρχείων

Επικινδυνότητα:

Μεγάλη. Εδώ θεωρούμε ότι η επικινδυνότητα είναι μεγάλη, καθώς σε συνδυασμό με τα ίχνη που αφήνουν διάφορα προγράμματα, είναι πιθανόν η αστυνομία να μπορέσει να ανακτήσει αρχεία που θεωρούσαμε διεγραμμένα. Για παράδειγμα, όταν γράφουμε κάτι στο microsoft/open office το πρόγραμμα αποθηκεύει ότι κάνουμε και σε ένα κρυφό εφεδρικό αρχείο. Ίσως να έχετε παρατηρήσει σε περιπτώσεις που κολλάει το πρόγραμμα και κλείνει ό,τι όταν το ανοίγουμε καταφέρνει και ανακτά όλα όσα είχαμε κάνει. Αυτό γίνεται επειδή ανοίγει το εφεδρικό αρχείο -το οποίο συνήθως είναι στον ίδιο φάκελο με το πρωτότυπο- ή το ανακτά από άλλη τοποθεσία. Όταν κλείσουμε κανονικά το πρόγραμμα (δηλαδή δεν κλείσει επειδή κόλλησε), το πρόγραμμα σβήνει εικονικά αυτό το εφεδρικό αρχείο και συνήθως τα περισσότερα από τα υπόλοιπα προσωρινά αρχεία. Πως το σβήνει; Με ένα απλό delete (δεν βρίσκεται στο κάδο ανακύκλωσης), άρα δεν σβήνεται με ασφάλεια. Με λίγα λόγια αν εμείς αργότερα σβήσουμε με ασφάλεια το .doc αρχείο μας, κάποιος ίσως καταφέρει να διαβάσει αυτά που είχαμε γράψει, ανακτώντας το εφεδρικό αρχείο που σβήστηκε από το πρόγραμμα. Η μόνη λύση για αυτό το πρόβλημα είναι να γεμίσουμε το δίσκο μας με δεδομένα μέχρι να γεμίσει πλήρως ώστε να σιγουρευτούμε ότι το αρχείο μας διεγράφη. Υπάρχει επίσης πιθανότητα το αρχείο μας να υπάρχει και σαν temp αρχείο στο φάκελο temp. Το ίδιο ισχύει στην περίπτωση που επιλέξουμε μέσω του browser μας να σβήσουμε cookies ή την cache. Για αυτό το λόγο για οτιδήποτε θέλουμε να διαγράψουμε, πρέπει να χρησιμοποιούμε προγράμματα που μας δίνουν την επιλογή της ασφαλούς διαγραφής. Προγράμματα όπως Ccleaner, Evidence Eliminator, Clean After Me, παρέχουν αυτή τη δυνατότητα.

Φήμες:

Υπάρχει η φήμη που λέει πως ότι και να κάνει κάποιος, πάντα θα υπάρχει τρόπος ανάκτησης των αρχείων ή ότι για να μην υπάρχει τρόπος ανάκτησης του αρχείου μας, θα πρέπει να γραφτούν από πάνω δεδομένα 35 φορές (gutman method). Αυτές οι φήμες είναι πέρα για πέρα αναληθείς, καθώς 1 φορά overwrite είναι αρκετή. Φήμες που λένε για ηλεκτρονικά μικροσκόπια που ελέγχουν τον δίσκο σημείο-σημείο και διαβάζουν τα δεδομένα δεν ισχύουν και δεν θα μπούμε σε αυτό το σημείο στη διαδικασία να αναλύσουμε το γιατί. Συνεπώς στις ρυθμίσεις των άνω προγραμμάτων είναι ασφαλές κάποιος να χρησιμοποιήσει την επιλογή που κάνει 1 pass. Περισσότερες πληροφορίες για τους δύσπιστους:

http://www.nber.org/sys-admin/overwritten-data-gutmann.html

http://www.infosecisland.com/blogview/16130-The-Urban-Legend-of-Multipass-Hard-Disk-Overwrite.html

Συμπεράσματα

Αυτό που πρέπει κάποιος να συμπεράνει από τα παραπάνω, είναι ότι δεν υπάρχει ουσιαστικός τρόπος να είμαστε 100% σίγουροι ότι δεν έχουμε αφήσει ίχνη πίσω μας. Ακόμα και αν αγνοήσουμε τα ίχνη που αφήνουν τα Windows, δε μπορούμε να τα αγνοήσουμε τα ίχνη που αφήνουν προγράμματα όπως Microsoft Office, καθώς εμπεριέχουν μεγάλους κινδύνους. Για να λύσουμε, για παράδειγμα το πρόβλημα των εφεδρικών αρχείων που δημιουργεί το Office, θα πρέπει κάθε φορά που ανοίγουμε ένα αρχείο στον υπολογιστή μας, μετά να διαγράφουμε ασφαλώς τον άδειο χώρο του δίσκου μας, κάτι που απαιτεί αρκετό χρόνο. Για αυτό το λόγο θα πρέπει ο υπολογιστής μας να λειτουργεί σε ένα πλήρες ελεγχόμενο περιβάλλον ώστε να μην αφήνει ίχνη ή ότι είναι να κάνουμε να το κάνουμε σε internet cafe. Μια πολύ καλή λύση σε αυτό το πρόβλημα είναι τα bootable live cd/dvd. Υπάρχουν και εκδόσεις σε usb, όμως έχουν το μειονέκτημα ότι τα usb λειτουργούν και σαν σκληροί δίσκοι οπότε υπάρχει η πιθανότητα -ανάλογα με την ασφάλεια του λειτουργικού συστήματος- να γραφτούν δεδομένα). Τα bootable live cd, είναι στην ουσία cd που έχουν εγκατεστημένο ή συμπιεσμένο ένα λειτουργικό σύστημα (συνήθως linux) και αφού κάνουμε επανεκκίνηση του υπολογιστή μας, μπορούμε να μπούμε σε ένα λειτουργικό σύστημα το οποίο δε θα γράψει τίποτα στον δίσκο μας καθώς όλα τα δεδομένα θα αποθηκεύονται στη RAM.H διαδικασία για να μπορέσει ο υπολογιστής να ξεκινήσει από το cd γίνεται από το bios.

Ίσως ακούγεται υπερβολική μια τέτοια μέθοδος, αλλά θεωρούμε ότι είναι η πιο ασφαλής με την έννοια ότι αν κάποιος θέλει να γράψει κάτι σε ένα αρχείο .doc και να το περάσει στο usb stick του, ο μόνος τρόπος για να σιγουρευτεί ότι μόνο στο usb stick θα υπάρχουν δεδομένα είναι αυτός, αφού το λειτουργικό σύστημα στην περίπτωση του live cd τρέχει στη RAM. Με λίγα λόγια ακόμα και για το θέμα των εφεδρικών αρχείων, μπορούμε να είμαστε σίγουροι ότι μόνο στο usb stick μας θα υπάρχουν και όχι σε διάφορες τοποθεσίες του δίσκου μας που δεν θέλουμε να είναι.

Στην περίπτωση των internet cafe προκύπτουν άλλα προβλήματα όπως κάμερες ασφαλείας και η αναγνώριση του προσώπου μας από θαμώνες. Ακόμα όμως και αν λύσουμε(ή θεωρήσουμε ασήμαντα) αυτά τα προβλήματα, θα πρέπει να γνωρίζουμε ότι τα περισσότερα internet cafe(αν όχι όλα), έχουν πρόγραμμα παρακολούθησης όλων των υπολογιστών που δίνει τη δυνατότητα στον administrator-ταμία να μπορεί να βλέπει οτιδήποτε κάνουμε στον υπολογιστή μας live. Επίσης καλό θα είναι να γνωρίζουμε ότι η επαναφορά που γίνεται από τους υπολογιστές των internet cafe σε αρχική κατάσταση κατά την επανεκκίνηση του υπολογιστή (και που ουσιαστικά διαγράφει τα όποια αρχεία αποθηκεύσαμε στο δίσκο πριν την επανεκκίνηση), στην πραγματικότητα διαγράφει εικονικά τα αρχεία που αποθηκεύσαμε στο δίσκο. Αυτό που κάνει, είναι να επαναφέρει το MFT (πίνακα περιεχομένων) σε μια προεπιλεγμένη κατάσταση. Με λίγα λόγια τα αρχεία μας συνεχίζουν να υπάρχουν μέχρι κάποιος να γράψει πάνω από αυτά. Επίσης το πρόγραμμα αυτό είναι στις περισσότερες περιπτώσεις εύκολο να παρακαμφθεί από κάποιον τρίτο και να τοποθετήσει κάποιο κακόβουλο πρόγραμμα (π.χ να υποκλέπτονται οι κωδικοί που χρησιμοποιούμε). Με λίγα λόγια, ένας υπολογιστής σε ένα internet café μπορεί να είναι μολυσμένος από ιους παρά το γεγονός ότι επαναφέρεται σε αρχική κατάσταση μετά από κάθε επανεκκίνηση.

Bootable linux live cd/dvds (ενδεικτικά καθώς υπάρχουν πάρα πολλά):

Ubuntu

(το Ubuntu έχει επιλογή πριν το εγκαταστήσουμε, να το δοκιμάσουμε)

FedoraLiveCD

(είναι το λειτουργικό σύστημα Fedora σε live cd έκδοση)

Backtrack4 (dvd)

(Linux λειτουργικό το οποίο προσφέρει πολλά εργαλεία σχετικά με hacking. Έχει προεγκατεστημένα προγράμματα για ασφαλή διαγραφή αρχείων (srm,shred κλπ) καθώς και προγράμματα κρυπτογράφησης αρχείων. Επίσης έχει ειδική επιλογή για να επιτραπεί η δικτύωση (πρόσβαση στο internet (start networking) προσφέροντας με αυτό τον τρόπο περισσότερη ασφάλεια. Απαιτεί κάποια γνώση εντολών linux)

Ubuntu Privacy Remix

(Είναι το λειτουργικό Ubuntu, με εγκατεστημένο το πρόγραμμα κρυπτογράφησης truecrypt, προγράμματα αποθήκευσης κωδικών κλπ. Η δικτύωση είναι απενεργοποιημένη και δεν υπάρχει τρόπος να ενεργοποιηθεί)

Tails

(Είναι το λειτουργικό Debian με εγκατεστημένο το πρόγραμμα ανωνυμίας tor, προγράμματα αποθήκευσης κωδικών κλπ.)

Επίσης για τους φανατικούς χρήστες των windows τα παρακάτω μπορεί να φανούν χρήσιμα καθώς αποτελούν προεγκατεστημένες εκδόσεις των windows σε cd/dvd (απαιτούν cd εγκατάστασης των windows):

BartPE

(http://www.nu2.nu/pebuilder/ και http://en.wikipedia.org/wiki/BartPE )

WinBuilder

(http://en.wikipedia.org/wiki/WinBuilder καθώς και http://winbuilder.net/download.php?list.5 )

Και τα πέντε linux live cd/dvd που αναφέραμε έχουν εγκατεστημένα προγράμματα ανάγνωσης και δημιουργίας αρχείων word, pdf κλπ. Ένα σημείο το οποίο πρέπει να προσέξουμε, είναι το mounting σκληρών δίσκων. Και τα 4, βλέπουν τους σκληρούς μας δίσκους αλλά δεν τους έχουν εξαρχής ενεργοποιημένους έτσι ώστε να μην υπάρχει πιθανότητα να γραφτούν δεδομένα σε αυτούς. Συνεπώς αν έχουμε ενεργοποιημένους 2 σκληρούς δίσκους και θέλουμε να γράψουμε δεδομένα μόνο στον 1 καλό είναι να απενεργοποιήσουμε τον άλλο(unmount volume). Τα live cd Ubuntu, FedoraLiveCD και Ubuntu Privacy Remix είναι αρκετά εύχρηστα, ενώ το Backtrack είναι πιο δύσκολο καθώς για πολλές ενέργειες απαιτείται γνώση χειρισμού και εντολών του λειτουργικού συστήματος Linux

Ασφάλεια αρχείων

Είναι βασικό να μην επιτρέπουμε την πρόσβαση/απόκτηση του δίσκου/usb stick μας σε τρίτους. Είναι βασικό όμως, ακόμα και σε αυτή την περίπτωση να έχουμε μια δικλείδα ασφαλείας ώστε ο άλλος να μην μπορεί να δει τα αρχεία μας. Αυτό επιτυγχάνεται με την κρυπτογράφηση των αρχείων μας. Υπάρχουν πολλά προγράμματα που μπορούν να το κάνουν αυτό. Ένα πολύ γνωστό ανοιχτού κώδικα πρόγραμμα είναι το truecrypt το οποίο δίνει τις εξής δυνατότητες: Κρυπτογράφηση ολόκληρου του δίσκου ή ενός κομματιού του (partition) ή δημιουργία ενός αρχείου που θα λειτουργεί σαν δοχείο κρυπτογράφησης των αρχείων που θα τοποθετούμε (file container). Προσφέρει επίσης και τη δυνατότητα κρυπτογράφησης ενός δίσκου που περιέχει λειτουργικό σύστημα (ένας φορητός σκληρός δίσκος κρυπτογραφημένος και φορτωμένος με windows, είναι ασφαλής, εύχρηστος και φτηνός πλέον). Δε θα μπούμε σε λεπτομέρειες για το συγκεκριμένο πρόγραμμα, απλά θα αναφέρουμε κάποια βασικά πράγματα ώστε να διατηρήσουμε την ασφάλεια των αρχείων μας μέσω αυτού του προγράμματος όσο το δυνατόν καλύτερη:

- Χρήση μεγάλων κωδικών

Είναι βασικό να χρησιμοποιούμε κωδικούς μεγαλύτερους των 20 χαρακτήρων. Κωδικοί 8 χαρακτήρων είναι αρκετά εύκολο να βρεθούν σε μικρό χρονικό διάστημα

- Χρήση όσο μεγαλύτερης γκάμας χαρακτήρων γίνεται

Καλό είναι αν μπορούμε να χρησιμοποιούμε γράμματα μικρά και κεφαλαία, αριθμούς καθώς και ειδικούς χαρακτήρες(όπως ! _ , [ } κλπ). Όσο μεγαλύτερη είναι η γκάμα τόσο πιο ασφαλές(περισσότερες πληροφορίες στο κομμάτι της κρυπτογραφίας).

- Χρήση keyfiles